05.정보보호 관리 - 01.정보보호 관리

정보보호 관리 이해

1. ISMS-P

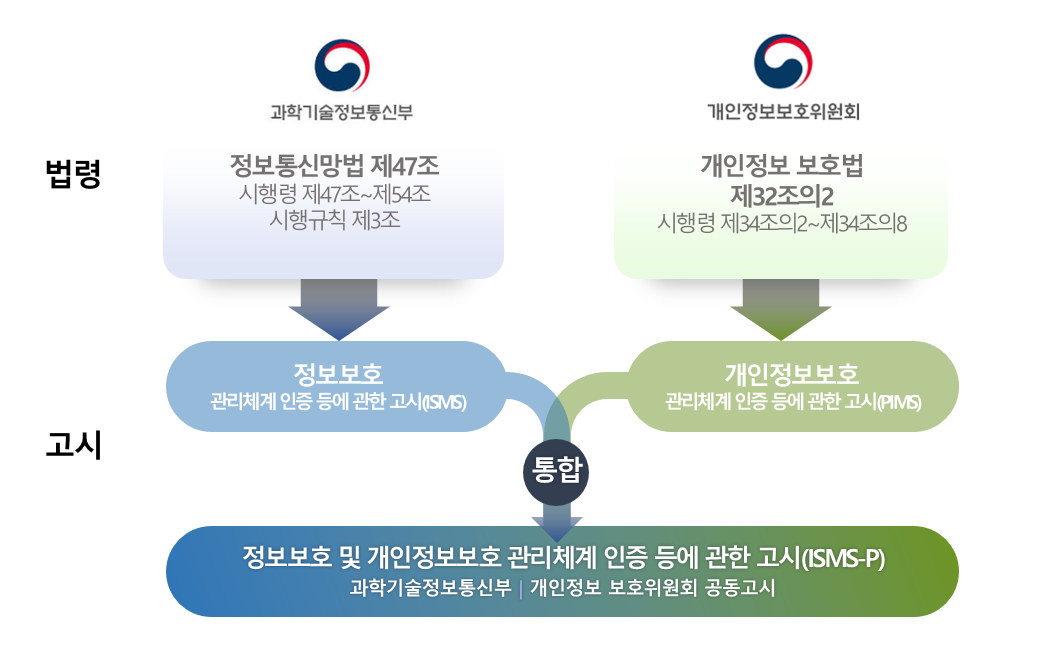

- 개념

- 정보보호 및 개인정보보호 관리체계(ISMS-P : Information Security Management System-Personal)

- 과학기술정보통신부가 공시한 “정보보호 관리체계 인증 등에 관한 고시” 와 방송통신위원회와 행정안전부가 공동 고시한 “개인정보보호 관리체계 인증 등에 관한 고시”의 내용을 통합하여 “정보보호 및 개인정보보호 관리체계 인증 등에 관한 고시”로 공동으로 개정하여 고시함

- 정보보호 및 개인정보보호 관리체계(ISMS-P : Information Security Management System-Personal)

2. ISMS-P 인증의 구성

| 구성 | 설명 |

|---|---|

| ISMS 인증 | ⦁ ISMS 의무인증 기업이 받아야 하는 인증으로 관리체계 수립 및 운영, 보호대책 요구사항에 대해서 인증 ⦁ 정보통신망법(정보통신망 이용촉진 및 정보 보호 등에 관한 법률)을 근거로 함 ⦁ 한국인터넷진흥원에서 인증을 부여 ⦁ 정보통신서비스를 제공하는 정보통신 제공자에 대한 인증 |

| ISMS-P 인증 | ISMS 인증을 받은 기업이 개인정보 처리 단계별 요구사항의 인증기준을 준수하면 부여되는 인증 |

3. ISMS-P 인증의 법적 근거

- 정보통신망법과 개인정보보호법을 근간으로 <정보보호 및 개인정보보호 관리체계 인증 등에 관한 고시>을 확정

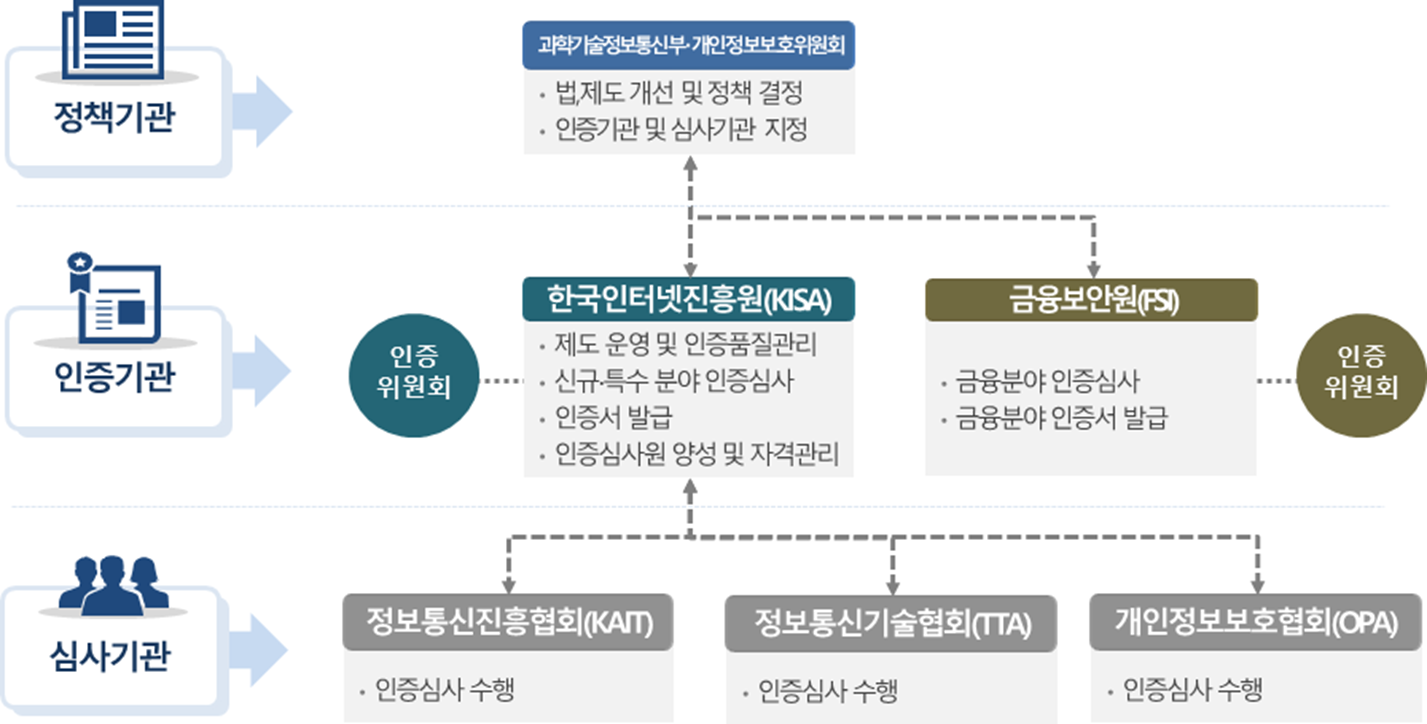

- 용어설명

- “정보보호 및 개인정보보호 관리체계 인증”이란 ~ 중략 ~ 한국인터넷진흥원(이하 “인터넷진흥원”이라 한다) 또는 인증기관이 증명하는 것을 말한다.

- “인증기관”이란 인증에 관한 업무를 수행할 수 있도록 ~ 중략 ~ 과학기술정보통신부장관, 행정안전부장관 및 방송통신위원회가 지정하는 기관을 말한다.

- “심사기관”이란 인증심사 업무를 수행할 수 있도록 ~ 중략 ~ 과학기술정보통신부장관, 행정안전부장관 및 방송통신위원회가 지정하는 기관을 말한다.

- “인증위원회”란 인터넷진흥원 또는 인증기관의 장이 인증심사 결과 등을 심의, 의결하기 위해 설치, 운영하는 기구로서 위원장과 위원으로 구성된다.

- 정보보호 및 개인정보보호 관리체계 인증을 위한 협의회 구성

- 과학기술정보통신부장관, 행정안전부장관 및 방송통신위원회는 정보보호 및 개인정보보호 관리체계 인증 운영에 관한 정책 사항을 협의하기 위하여 정보보호 및 개인정보보호 관리체계 인증 협의회를 운영한다.

- 정보통신망법

- “정보통신서비스 제공자”란 ~ 중략 ~ 전기통신사업자와 영리를 목적으로 전기통신사업자의 전기통신역무를 이용하여 정보를 제공하거나 정보의 제공을 매개하는 자를 말한다.

- 정보보호 및 개인정보보호 관리체계 인증

- 자율신청 : 기업이 정보보호 관리체계를 구축, 운영하고 인증 취득을 희망하는 경우, 자율적인 신청을 통한 인증 심사 가능

- 의무인증 : 기업 스스로 의무대상 여부를 판단하여 ISMS를 구축하고 인증을 취득하는 것이 원칙

-

ISMS 의무인증 대상자

대상자 기준 정보통신서비스 제공자 비고 (ISP) 전기통신사업법(대통령령)의 전기통신 사업자로 전국적으로 정보통신망 서비스를 제공하는 사업자 인터넷 접속 서비스, 인터넷 전화 서비스 등 서울 및 모든 광역시에서 정보통신망 제공 (IDC) 타인의 정보통신 서비스 제공을 위하여 집적된 정보통신 시설을 운영, 관리하는 사업자 (집적정보통신시설 사업자(IDC)) 서버 호스팅, 코로케이션(랙 대여) 서비스 등 정보통신서비스 부분 전년도 매출액 100억 이하 영세 VIDC 제외 (정보통신서비스 제공자) 정보통신서비스 매출액 100억 또는 이용자수 100만 명 이상인 사업자 인터넷 쇼핑몰, 포털, 게임, 예약, Cable-SO 등 정보통신서비스 부분 전년도 매출액 100억 이상 또는 전년도 말 기준 직전 3개월간 일일 평균 이용자 수 100만명 이상 사업자 연간 매출액 및 세입 등이 1500억 이상인 기업 중 상급종합병원, 1만 이상 재학생이 있는 학교 ⦁ 정보통신제공자가 아니어도 매출액이 1500억 이상인 상급 종합병원

⦁ 매출액이 1500억 이상이면서 재학생이 1만 이상인 학교2016년 6월부터 의무인증 대상으로 포함됨 - 정보통신망법 제47조

- 과학기술정보통신부장관은 제2항에 따라 인증을 받아야 하는 자가 과학기술정보통신부령으로 정하는 바에 따라 국제표준 정보보호 인증을 받거나 정보보호 조치를 취한 경우에는 제1항에 따른 인증 심사의 일부를 생략할 수 있다. 이 경우 인증 심사의 세부 생략 범위에 대해서는 과학기술정보통신부장관이 정하여 고시한다.

- 제1항에 따른 정보보호관리체계 인증의 유효기간은 3년으로 한다.

- 정보보호 관리체계 인증기관 및 정보보호 관리체계 심사기관 지정의 기준,절차,유효기간 등에 필요한 사항은 대통령령으로 정한다.

- 미인증 시 3,000만 원 이하 과태료

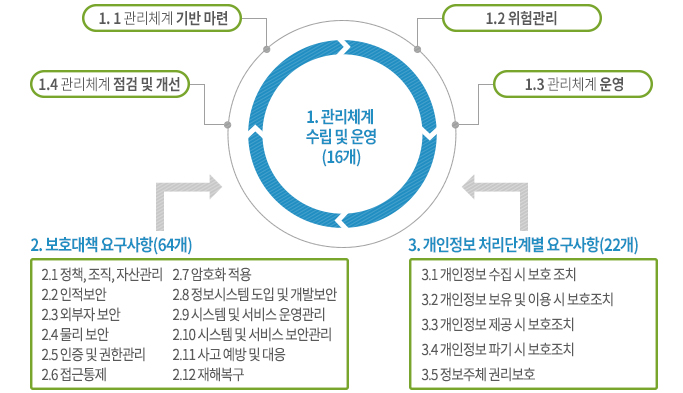

4. ISMS-P 인증 관리체계

-

정보보호 및 개인정보보호 관리체계 인증

-

정보보호 및 개인정보보호 관리체계 인증심사 기준

-

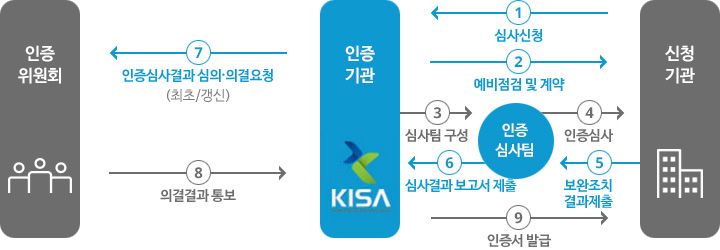

정보보호 및 개인정보보호 관리체계 인증 신청 절차

5. ISMS-P 심사종류

-

인증 심사 종류

종류 특징 최초심사 ⦁ 정보보호 및 개인정보보호 관리체계 인증 취득을 위한 심사 (인증 기준의 적합여부)

⦁ 범위 변경 등 중요한 변경사항 발생 시 최초 심사사후심사 정보보호 및 개인정보보호 관리체계를 지속적으로 유지하고 있는지에 대한 심사(연 1회 이상) 갱신심사 유효기간(3년) 만료일 이전에 유효기간 연장을 목적으로 하는 심사 (인증 기준의 적합여부)

6. ISMS-P 인증심사원

| 심사원 | 특징 |

|---|---|

| 심사원(보) | 인증심사원 자격 신청 요건을 만족한 자로서 인터넷진흥원이 수행하는 이증심사원 양성과정을 통과하여 자격을 취득한 자 |

| 심사원 | 심사원(보) 자격 취득자로서 인증심사에 4회 이상 참여하고 심사일수의 합이 20일 이상인 자 |

| 선임심사원 | 심사원 자격 취득자로서 정보보호 및 개인정보보호 관리체계 인증심사를 3회 이상 참여하고 심사일수의 합이 15일 이상인 자 |

| 책임심사원 | 인터넷진흥원이 지정 |

정보보호 거버넌스 체계 수립

- 순환주기모델 Security PDCA(Plan, Do, Check, Act)

- Plan : 정책, 계획, 세부목표, 프로세스, 절차 수립

- Do : 정책, 통제, 프로세스의 구현과 운영

- Check : 프로세스 성과평가 (Key Performance Indicator), 결과 경영자 검토

- Act : 검토 결과에 따른 시정조치와 예방조치

- 관리체계기반 마련

- 상위 수준의 정보 보호 정책을 수립

- 정보보호 관리체계 인증 범위를 확정

- 인증 범위 내의 모든 정보 자산은 식별되어야 함

- 네트워크 및 시스템 구성도 필요

- 정보 보호를 전담으로 관리하기 위한 조직 구성, 의사결정체계 구축

- 위험관리

- 자산식별, 위협, 취약점 점검, 위험평가 수행, 보호대책 계획을 수립

- 위험관리 계획서 작성 : 위험관리 범위, 위험관리 수행 일정, 위험평가 방법 결정

- 위험평가 수행 후 문서화

- 정보 보호 (이행)계획서 (정보 보호 대책 구현)

- 각 위험에 대해서 어떻게 대응할 것인지 결정

- 대응을 위한 계획 수립

- 관리체계 운영 (정보보호 관리체계 수립, 이행)

- 보호대책 구현

- 보호대책 공유

- 운영현황 관리 수행

- 관리체계 점검 및 개선

- 매년 1회 이상 관리체계를 점검하고 개선

- 경영진 확인

정보보호 위험 평가

1. 위험관리

1. 위험관리(Risk Management)의 정의

- 위험을 식별, 분석, 평가, 보호대책을 수립하는 일련의 활동

- 조직의 자산을 식별하고 위험을 평가하여 조직의 재해, 장애 등 손실을 최소화하기 위한 절차 혹은 연속적인 행위(위험분석, 평가, 대책)

- 정성적 위험분석 : 우선순위를 정의

- 정량적 위험평가 : 영향도를 수치화

2. 위험관리 구성

| 구성 | 설명 |

|---|---|

| 자산(Asset) | 조직에 가치가 있는 자원들 |

| 위험(Risk) | 위협, 취약점을 이용하여 조직의 자산에 손실, 피해를 가져올 가능성 |

| 위협(Threat) | 조직, 기업의 자산에 악영향을 끼칠 수 있는 조건, 사건, 행위 |

| 취약점(Vulnerability) | 위협이 발생하기 위한 조건 및 상황 |

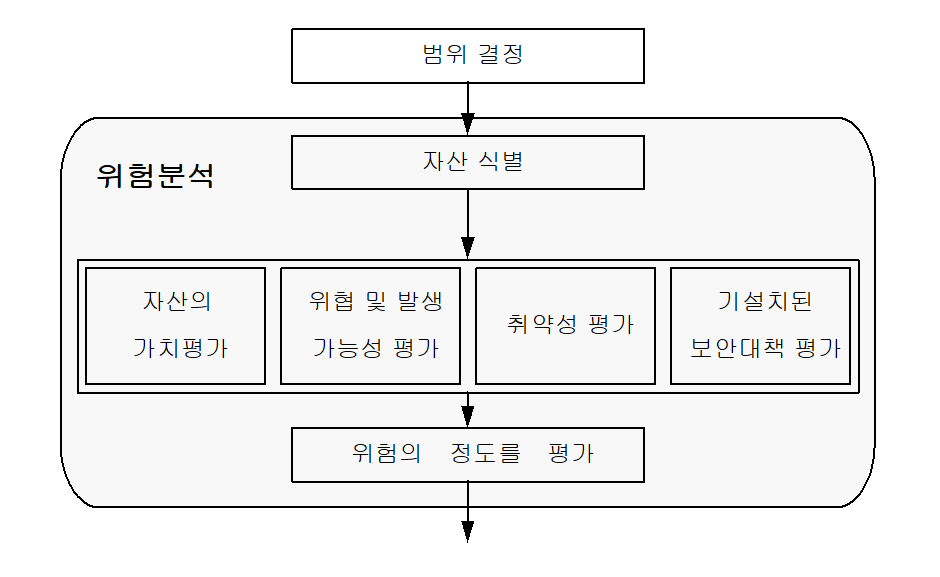

3. 위험관리 체계

- 위험관리의 핵심적인 활동 = 위험분석 + 위험평가

- 위험분석 : 보호 대상, 위협 요소, 취약성 등에 대한 자료 수집 및 분석

- 위험평가 : 분석 결과를 기초로 보안 현황을 평가하고 적절한 방법을 선택하여 효과적으로 위험 수준을 낮추기 위한 과정

4. 위험관리 활동

| 세부 활동 | 설명 |

|---|---|

| 위험성향(Risk Appetite) | 수용할 준비가 된 위험의 총량을 의미하며, 영향의 크기와 발생빈도로 정의됨 |

| 위험허용범위(Risk Tolerance) | 위험성향에 근거한 위험수준으로부터 수용 가능한 최대편차 |

| 위험대응(Risk Response) | 식별된 위험의 발생 가능성과 영향에 대한 대응조치 |

2. 위험분석

1. 위험분석 방법론

- 위험분석 및 평가 방법론으로 과학적이고 정형적(Structured)인 과정

- 위험을 식별하고 측정하려는 노력과 활동

2. 접근방식에 따른 위험분석 기법

| 위험분석 기법 | 설명 |

|---|---|

| 기준선 접근법 (Base Line Approach) | ⦁ 모든 시스템에 대하여 보호의 기준 수준을 정하고 이를 달성하기 위하여 일련의 보호 대책을 선택 ⦁ 시간 및 비용이 적고 모든 조직에서 기본적으로 필요한 보호 대책 선택이 가능 ⦁ 조직의 특성을 고려하지 않기 때문에, 조직 내에 부서별로 적정 보안 수준보다도 높게 혹은 낮게 보안 통제를 적용 ⦁ 질문서 형태로 구성하고 평가 |

| 전문가 판단 (Informal Approach) | ⦁ 정형화된 방법을 사용하지 않고 전문가의 지식과 경험에 따라서 위험을 분석 ⦁ 비용적인 면에서 작은 조직에 효과적이며, 구조화된 접근 방법이 없으므로 위험을 제대로 평가하기 어렵고 보호 대책의 선택 및 소요비용을 합리적으로 도출하기 어려움 ⦁ 계속적으로 반복되는 보안관리 및 보안감시, 사후관리로 제한됨 |

| 상세위험분석 (Detailed Risk Analysis) | ⦁ 자산의 가치를 측정하고 자산에 대한 위협 정도와 취약점을 분석하여 위험 정도를 결정 ⦁ 조직 내에 적절한 보안 수준 마련 가능 ⦁ 전문적인 지식과 노력이 많이 소요됨 ⦁ 정성적 분석 기법과 정량적 분석 기법이 존재함 |

| 복합적 접근법 (Combined Approach) | ⦁ 먼저 조직 활동에 대한 필수적이고 위험이 높은 시스템을 식별하고 이러한 시스템은 상세위험분석 기법을 적용 ⦁ 그렇지 않은 시스템은 기준선 접근법 등을 적용 ⦁ 보안 전략을 빠르게 구축할 수 있고, 상대적으로 시간과 노력을 효율적으로 활용 가능 ⦁ 두 가지 방법의 적용 대상을 명확하게 설정하지 못함으로써 자원 낭비가 발생할 가능성이 있음 |

3. 정량적 위험분석과 정성적 위험분석

| 구분 | 정량적 위험분석 | 정성적 위험분석 |

|---|---|---|

| 개념 | ALE(연간기대손실)=SLE(위험발생확률)*ARO(손실크기)를 통해 기대 위험가치 분석 | ⦁ 손실 크기를 화폐가치로 표현하기 어려움 ⦁ 위험 크기는 기술변수로 표현(척도:점수) |

| 기법 유형 | 수학공식 접근법, 확률 분포 추정법, 확률 지배, 몬테카를로 시뮬레이션, 과거 자료 분석법 | 델파이법, 시나리오법, 순위 결정법, 질문서법 |

| 장점 | ⦁ 비용/가치 분석, 예산 계획, 자료 분석이 용이 ⦁ 수리적 계산으로 논리적이고 객관적인 정보를 얻을 수 있음 |

⦁ 금액화하기 어려운 정보의 평가 가능 ⦁ 분석시간이 짧고 이해가 쉬움 |

| 단점 | ⦁ 분석 시간, 노력, 비용이 큼 ⦁ 정확한 정량화 수치를 얻기 어려움 |

⦁ 평가 결과가 주관적임 ⦁ 비용효과 분석이 쉽지 않음 |

- 확률분포법

- 미지의 사건을 추정하는 데 사용되는 방법

- 미지의 사건을 확률적(통계적) 편차를 이용하여 최저, 보통, 최고의 위험평가를 예측

- 정확성이 낮음

- 시나리오법

- 어떤 사건도 기대대로 발생하지 않는다는 사실에 근거

- 일정 조건하에서 위협에 대한 발생 가능한 결과들을 추정

- 적은 정보를 가지고 전반적인 가능성을 추론할 수 있음

- 발생 가능한 사건의 이론적인 추측에 불과하고 정확도, 완성도, 이용기술의 수준 등이 낮음

4. 위험에 따른 손실액 분석

| 손실액 분석 | 설명 |

|---|---|

| ARO (Annualized Rate of Occurrence) | 매년 특정한 위협이 발생할 가능성에 대한 빈도수, 혹은 특정 위협이 1년에 발생할 예상 빈도수 |

| SLE (Single Loss Expectancy) | ⦁ 특정 위협이 발생하여 예상되는 1회 손실액 ⦁ SLE = 자산가치 * EF(1회 손실액) |

| ALE (Annualized Loss Expectancy) | 정량적인 위협분석의 대표적인 방법으로 특정 자산에 대하여 실현된 위협의 모든 경우에 대해서 가능한 연간 비용(연간 예상 손실) |

5. 정보보호 대책 선정 및 이행계획 수립

-

위험대응 전략

전략 특징 위험수용 위험을 받아들이고 비용을 감수 위험감소 위험을 감소시킬 수 있는 대책을 채택하여 구현 위험회피 위험이 존재하는 프로세스나 사업을 포기 위험전가 잠재적 비용을 제3자에게 이전하거나 할당

정보보호 대책 구현 및 운영

- ISMS-P 읽어보기

- 관리체계 수립 및 운영

- 관리체계 기반 마련

- 위험관리

- 관리체계 운영

- 관리체계 점검 및 개선

- 보호대책 요구사항

- 정책

- 조직 자산관리

- 인적 보안

- 외부자 보안

- 물리보안

- 인증 및 권한관리

- 접근 통제

- 암호화 적용

- 정보시스템 도입 및 개발보안

- 시스템 및 서비스 운영 관리

- 시스템 및 서비스 보안 관리

- 사고예방 및 대응

- 재해복구

- 개인정보 처리 단계별 요구사항

- 관리체계 수립 및 운영

1. 관리체계 수립 및 운영

1. 관리체계 기반 마련

- 경영진의 참여 : 최고경영자는 정보보호 및 개인정보보호 관리체계의 수립과 운영활동 전반에 경영진의 참여가 이루어질 수 있도록 보고 의사결정 체계를 수립하여 운영하여야 한다.

- 최고책임자의 지정 : 최고경영자는 정보보호 업무를 총괄하는 정보보호 최고책임자와 개인정보보호 업무를 총괄하는 개인정보보호 책임자를 예산, 인력 등 자원을 할당할 수 있는 임원급으로 지정하여야 한다.

- 조직 구성 : 최고경영자는 정보보호와 개인정보보호의 효과적 구현을 위한 실무조직, 조직 전반의 정보보호와 개인정보보호 관련 주요 사항을 검토 및 의결할 수 있는 의원회, 전사적 보호활동을 위한 부서별 정보보호와 개인정보보호 담당자로 구성된 협의체를 구성하여 운영하여야 한다.

- 범위 설정 : 조직의 핵심 서비스와 개인정보 처리 현황 등을 고려하여 관리체계 범위를 설정하고, 관련된 서비스를 비롯하여 개인정보 처리 업무와 조직, 자산, 물리적 위치 등을 문서화하여야 한다.

- 정책 수립 : 정보보호와 개인정보보호 정책 및 시행문서를 수립, 작성하며, 이때 조직의 정보보호와 개인정보보호 방침 및 방향을 명확하게 제시하여야 한다. 또한 정책과 시행문서는 경영진의 승인을 받고, 임직원 및 관련자에게 이해하기 쉬운 형태로 전달하여야 한다.

- 자원 할당 : 최고경영자는 정보보호와 개인정보보호 분야별 전문성을 갖춘 인력을 확보하고, 관리체계의 효과적 구현과 지속적 운영을 위한 예산 및 자원을 할당하여야 한다.

2. 위험 관리

- 정보자산 식별 : 조직의 업무특성에 따라 정보자산 분류기준을 수립하여 관리체계 범위 내 모든 정보자산을 식별,분류하고 중요도를 산정한 후 그 목록을 최신으로 관리하여야 한다.

- 현황 및 흐름 분석 : 관리체계 전 영역에 대한 정보서비스 및 개인정보 처리 현황을 분석하고 업무절차와 흐름을 파악하여 문서화하며, 이를 주기적으로 검토하여 최신성을 유지하여야 한다.

- 위험 평가 : 조직의 대내외 환경 분석을 통해 유혀별 위협정보를 수집하고 조직에 적합한 위험 평가 방법을 선정하여 관리체계 전 영역에 대하여 연 1회 이상 위험을 평가하며, 수용할 수 있는 위험은 경영진의 승인을 받아 관리하여야 한다.

- 보호대책 선정 : 위험 평가 결과에 따라 식별된 위험을 처리하기 위하여 조직에 적합한 보호대책을 선정하고, 보호대책의 우선순위와 일정,담당자,예산 등을 포함한 이행계획을 수립하여 경영진의 승인을 받아야 한다.

3. 관리체계 운영

- 보호대책 구현 : 선정한 보호대책은 이행계획에 따라 효과적으로 구현하고, 경영진은 이행결과의 정확성과 효과성 여부를 확인하여야 한다.

- 보호대책 공유 : 보호대책의 실제 운영 또는 시행할 부서 및 담당자를 파악하여 관련 내용을 공유하고 교육하여 지속적으로 운영되도록 하여야 한다.

- 운영현황 관리 : 조직이 수립한 관리체계에 따라 상시적 또는 주기적으로 수행하여야 하는 운영활동 및 수행 내역은 식별 및 추적이 가능하도록 기록하여 관리하고, 경영진은 주기적으로 운영활동의 효과성을 확인하여 관리하여야 한다.

4. 관리체계 점검 및 개선

- 법적 요구사항 준수 검토 : 조직이 준수하여야 할 정보보호 및 개인정보보호 관련 법적 요구사항을 주기적으로 파악하여 규정에 반영하고, 준수 여부를 지속적으로 검토하여야 한다.

- 관리체계 점검 : 관리체계가 내부 정책 및 법적 요구사항에 따라 효과적으로 운영되고 있는지 독립성과 전문성이 확보된 인력을 구성하여 연 1회 이상 점검하고, 발견된 문제점을 경영진에게 보고하여야 한다.

- 관리체계 개선 : 법적 요구사항 준수검토 및 관리체계 점검을 통해 식별된 관리체계상의 문제점에 대한 원인을 분석하고 재발방지 대책을 수립,이행하여야 하며, 경영진은 개선 결과의 정확성과 효과성 여부를 확인하여야 한다.

2. 보호대책 요구사항

1. 정책, 조직, 자산관리

- 정책의 유지관리 : 정보보호 및 개인정보보호 관련 정책과 시행문서는 법령 및 규제, 상위조직 및 관련 기관 정책과의 연계성, 조직의 대내외 환경변화 등에 따라 주기적으로 검토하여 필요한 경우 제,개정하고 그 내역을 이력 관리하여야 한다.

- 조직의 유지관리 : 조직의 각 구성원에게 정보보호와 개인정보보호 관련 역할 및 책임을 할당하고, 그 활동을 평가할 수 있는 체계와 조직 및 조직의 구성원 간 상호 의사소통할 수 있는 체계를 수립하여 운영하여야 한다.

- 정보자산 관리 : 정보자산의 용도와 중요도에 따른 취급 절차 및 보호대책을 수립, 이행하고, 자산별 책임소재를 명확히 정의하여 관리하여야 한다.

2. 인적 보안

- 주요 직무자 지정 및 관리 : 개인정보 및 중요정보의 취급이나 주요 시스템 접근 등 주요 직무의 기준과 관리방안을 수립하고, 주요 직무자를 최소한으로 지정하여 그 목록을 최신으로 관리하여야 한다.

- 직무 분리 : 권한 오,남용 등으로 인한 잠재적인 피해 예방을 위하여 직무 분리 기준을 수립하고 적용하여야 한다. 다만 불가피하게 직무 분리가 어려운 경우 별도의 보완대책을 마련하여 이행하여야 한다.

- 보안 서약 : 정보자산을 취급하거나 접근권한이 부여된 임직원, 임시직원, 외부자 등이 내부 정책 및 관련 법규, 비밀유지 의무 등 준수사항을 명확히 인지할 수 있도록 업무 특성에 따른 정보보호 서약을 받아야 한다.

- 인식제고 및 교육훈련 : 임직원 및 관련 외부자가 조직의 관리체계와 정책을 이해하고 직무별 전문성을 확보할 수 있도록 연간 인식제고 활동 및 교육훈련 계획을 수립, 운영하고, 그 결과에 따른 효과성을 평가하여 다음 계획에 반영하여야 한다.

- 퇴직 및 직무변경 관리 : 퇴직 및 직무변경 시 인사, 정보보호, 개인정보보호, IT 등 관련 부서별 이행하여야 할 자산반납,계정 및 접근권한 회수, 조정, 결과확인 등의 절차를 수립, 관리하여야 한다.

- 보안 위반 시 조치 : 임직원 및 관련 외부자가 법령, 규제 및 내부정책을 위반한 경우 이에 따른 조치절차를 수립, 이행하여야한다.

3. 외부자 보안

- 외부자 현황 관리 : 업무의 일부(개인정보취급, 정보보호, 정보시스템 운영 또는 개발 등)를 외부에 위탁하거나 외부의 시설 또는 서비스(집적정보통신시설, 클라우드 서비스, 애플리케이션 서비스 등)를 이용하는 경우 그 현황을 식별하고 법적 요구사항 및 외부 조직, 서비스로부터 발생되는 위험을 파악하여 적절한 보호대책을 마련하여야 한다.

- 외부자 계약 시 보안 : 외부 서비스를 이용하거나 외부자에게 업무를 위탁하는 경우 이에 따른 정보보호 및 개인정보보호 요구사항을 식별하고, 관련 내용을 계약서 또는 협정서 등에 명시하여야 한다.

- 외부자 보안 이행 관리 : 계약서, 협정서, 내부정책에 명시된 정보보호 및 개인정보보호 요구사항에 따라 외부자의 보호대책 이행 여부를 주기적인 점검 또는 감사 등 관리,감독하여야 한다.

- 외부자 계약 변경 및 만료 시 보안 : 외부자 계약만료, 업무종료, 담당자 변경 시에는 제공한 정보자산 반납, 정보시스템 접근계정 삭제, 중요정보 파기, 업무 수행 중 취득정보의 비밀유지 확약서 징구 등의 보호대책을 이행하여야 한다.

4. 물리 보안

- 보호구역 지정 : 물리적,환경적 위협으로부터 개인정보 및 중요정보, 문서, 저장매체, 주요 설비 및 시스템 등을 보호하기 위하여 통제구역, 제한구역, 접견구역 등 물리적 보호구역을 지정하고 각 구역별 보호대책을 수립, 이행하여야 한다.

- 출입통제 : 보호구역은 인가된 사람만이 출입하도록 통제하고 책임추적성을 확보할 수 있도록 출입 및 접근 이력을 주기적으로 검토하여야 한다.

- 정보시스템 보호 : 정보시스템은 환경적 위협과 유해요소, 비인가 접근 가능성을 감소시킬 수 있도록 중요도와 특성을 고려하여 배치하고, 통신 및 전력 케이블이 손상을 입지 않도록 보호하여야 한다.

- 보호설비 운영 : 보호구역에 위치한 정보시스템의 중요도 및 특성에 따라, 온도,습도 조절, 화재 감지, 소화설비, 누수감지, UPS, 비상발전기, 이중전원선 등의 보호설비를 갖추고 운영절차를 수립,운영하여야 한다.

- 보호구역 내 작업 : 보호구역 내에서의 비인가행위 및 권한 오,남용 등을 방지하기 위한 작업 절차를 수립,이행하고, 작업 기록을 주기적으로 검토하여야 한다.

- 반출입 기기 통제 : 보호구역 내 정보시스템, 모바일 기기, 저장매체 등에 대한 반출입 통제절차를 수립,이행하고 주기적으로 검토하여야 한다.

- 업무환경 보안 : 공용으로 사용하는 사무용 기기(문서고, 공용 PC, 복합기, 파일서버 등) 및 개인 업무환경(업무용 PC, 책상 등)을 통해 개인정보 및 중요정보가 비인가자에게 노출 또는 유출되지 않도록 클린데스크, 정기점검 등 업무환경 보호대책을 수립, 이행하여야 한다.

5. 인증 및 권한관리

- 사용자 계정관리 : 정보시스템과 개인정보 및 중요정보에 대한 비인가 접근을 통제하고 업무 목적에 따른 접근권한을 최소한으로 부여할 수 있도록 사용자 등록, 해지 및 접근권한 부여,변경,말소 절차를 수립,이행하고, 사용자 등록 및 권한부여 시 사용자에게 보안책임이 있음을 규정화하고 인식시켜야 한다.

- 사용자 식별 : 사용자 계정은 사용자별로 유일하게 구분할 수 있도록 식별자를 할당하고 추측가능한 식별자 사용을 제한하여야 하며, 동일한 식별자를 공유하여 사용하는 경우 그 사유와 타당성을 검토하여 책임자의 승인 및 책임추적성 확보 등 보완대책을 수립, 이행하여야 한다.

- 사용자 인증 : 정보시스템과 개인정보 및 중요정보에 대한 사용자의 접근은 안전한 인증절차와 필요에 따라 강화된 인증방식을 적용하여야 한다. 또한 로그인 횟수 제한, 불법 로그인 시도 경고 등 비인가자 접근 통제방안을 수립,이행하여야 한다.

- 비밀번호 관리 : 법적 요구사항, 외부 위협요인 등을 고려하여 사용자(개안정보취급자, 관리자 등)및 정보주체(이용자)가 사용하는 비밀번호 관리절차를 수립,이행하여야 한다.

- 특수 계정 및 권한 관리 : 정보시스템 관리, 개인정보 및 중요정보 관리 등 특수 목적을 위하여 부여한 계정 및 권한을 최소한의 업무수행자에게만 부여하고 별도로 식별하여 통제하여야 한다.

- 접근권한 검토 : 정보시스템과 개인정보 및 중요정보에 접근하는 사용자 계정의 등록,이용,삭제 및 접근권한의 부여,변경,삭제 이력을 남기고 주기적으로 검토하여 적정성 여부를 점검하여야 한다.

6. 접근 통제

- 네트워크 접근 : 네트워크에 대한 비인가 접근을 통제하기 위하여 IP관리, 단말인증 등 관리절차를 수립,이행하고, 업무목적 및 중요도에 따라 네트워크 분리(DMZ, 서버팜, DB존, 개발존 등)와 접근 통제를 적용하여야 한다.

- 정보시스템 접근 : 서버, 네트워크시스템 등 정보시스템에 접근을 허용하는 사용자, 접근제한 방식, 안전한 접근수단 등을 정의하여 통제하여야 한다.

- 응용 프로그램 접근 : 사용자별 업무 및 접근 정보의 중요도 등에 따라 응용 프로그램 접근권한을 제한하고, 불필요한 정보 또는 중요정보 노출을 최소화 할수 있도록 기준을 수립하여 적용하여야 한다.

- 데이터베이스 접근 : 테이블 목록 등 데이터베이스 내에서 저장,관리되고 있는 정보를 식별하고, 정보의 중요도와 응용 프로그램 및 사용자 유형 등에 따른 접근 통제 정책을 수립,이행하여야한다.

- 무선 네트워크 접근 : 무선 네트워크를 사용하는 경우 사용자 인증, 송수신 데이터 암호화, AP 통제 등 무선 네트워크 보호대책을 적용하여야 한다. 또한 AD Hoc 접속, 비인가 AP 사용 등 비인가 무선 네트워크 접속으로부터 보호대책을 수립,이행하여야 한다.

- 원격접근 통제 : 보호구역 이외 장소에서의 정보시스템 관리 및 개인정보 처리는 원칙적으로 금지하고, 재택근무,장애대응,원격협업 등 불가피한 사유로 원격접근을 허용하는 경우 책임자 승인, 접근 단말 지정, 접근 허용범위 및 기간 설정, 강화된 인증, 구간 암호화, 접속단말 보안(백신, 패치 등) 등 보호대책을 수립,이행하여야 한다.

- 인터넷 접속 통제 : 인터넷을 통한 정보 유출, 악성코드 감염, 내부망 침투 등을 예방하기 위하여 주요 정보시스템, 주요 직무 수행 및 개인정보 취급 단말기 등에 대한 인터넷 접속 또는 서비스(P2P, 웹하드, 메신저 등)를 제한하는 등 인터넷 접속 통제 정책을 수립,이행하여야 한다.

7. 암호화 적용

- 암호정책 적용 : 개인정보 및 주요 정보 보호를 위하여 법적 요구사항을 반영한 암호화 대상, 암호강도, 암호 사용 정책을 수립하고 개인정보 및 주요 정보의 저장,전송,전달 시 암호화를 적용하여야 한다.

- 암호키 관리 : 암호키의 안전한 생성,이용,보관,배포,파기를 위한 관리 절차를 수립,이행하고, 필요 시 복구방안을 마련하여야 한다.

8. 정보시스템 도입 및 개발 보안

- 보안 요구사항 정의 : 정보시스템의 도입,개발,변경 시 정보보호 및 개인정보보호 관련 법적 요구사항, 최신 보안취약점, 안전한 코딩방법 등 보안 요구사항을 정의하고 적용하여야 한다.

- 보안 요구사항 검토 및 시험 : 사전 정의된 보안 요구사항에 따라 정보시스템이 도입 또는 구현되었는지를 검토하기 위하여 법적 요구사항 준수, 최신 보안취약점 점검, 안전한 코딩 구현, 개인정보 영향평가 등의 검토 기준과 절차를 수립,이행하고, 발견된 문제점에 대한 개선조치를 수행하여야 한다.

- 시험과 운영 환경 분리 : 개발 및 시험 시스템은 운영시스템에 대한 비인가 접근 및 변경의 위험을 감소시키기 위하여 원칙적으로 분리하여야 한다.

- 시험 데이터 보안 : 시스템 시험 과정에서 운영데이터의 유출을 예방하기 위하여 시험 데이터의 생성과 이용 및 관리, 파기, 기술적 보호조치에 관한 절차를 수립,이행하여야 한다.

- 소스 프로그램 관리 : 소스 프로그램은 인가된 사용자만이 접근할 수 있도록 관리하고, 운영환경에 보관하지 않는 것을 원칙으로 하여야 한다.

- 운영환경 이관 : 신규 도입,개발 또는 변경된 시스템을 운영환경으로 이관할 때는 통제된 절차를 따라야 하고, 실행코드는 시험 및 사용자 인수 절차에 따라 실행되어야 한다.

9. 시스템 및 서비스 운영관리

- 변경관리 : 정보시스템 관련 자산의 모든 변경내역을 관리할 수 있도록 절차를 수립,이행하고, 변경 전 시스템의 성능 및 보안에 미치는 영향을 분석하여야 한다.

- 성능 및 장애 관리 : 정보시스템의 가용성 보장을 위하여 성능 및 용량 요구사항을 정의하고 현황을 지속적으로 모니터링하여야 하며, 장애 발생 시 효과적으로 대응하기 위한 탐지,기록,분석,복구,보고 등의 절차를 수립,관리하여야 한다.

- 백업 및 복구 관리 : 정보시스템의 가용성과 데이터 무결성을 유지하기 위하여 백업 대상, 주기, 방법, 보관장소, 보관기간, 소산 등의 절차를 수립,이행하여야 한다. 아울러 서고 발생 시 적시에 복구할 수 있도록 관리하여야 한다.

- 로그 및 접속기록 관리 : 서버, 응용프로그램, 보안 시스템, 네트워크 시스템 등 정보시스템에 대한 사용자 접속기록, 시스템로그, 권한부여 내역 등의 로그유형, 보존기간, 보존방법 등을 정하고 위,변조, 도난, 분실 되지 않도록 안전하게 보존,관리하여야 한다.

- 로그 및 접속기록 점검 : 정보시스템의 정상적인 사용을 보장하고 사용자 오,남용(비인가접속, 과다조회)을 방지하기 위하여 접근 및 사용에 대한 로그 검토기준을 수립하여 주기적으로 점검하여, 문제 발생 시 사후조치를 적시에 수행하여야 한다.

- 시간 동기화 : 로그 및 접속기록의 정확성을 보장하고 신뢰성 있는 로그분석을 위하여 관련 정보시스템의 시각을 표준시각으로 동기화하고 주기적으로 관리하여야 한다.

- 정보자산의 재사용 및 폐기 : 정보자산의 재사용과 폐기 과정에서 개인정보 및 중요정보가 복구,재생되지 않도록 안전한 재사용 및 폐기 절차를 수립,이행하여야 한다.

10. 시스템 및 서비스 보안관리

- 보안 시스템 운영 : 보안시스템 유형별로 관리자 지정, 최신 정책 업데이트, 룰셋 변경, 이벤트 모니터링 등의 운영절차를 수립,이행하고 보안시스템별 정책적용 현황을 관리하여야 한다.

- 클라우드 보안 : 클라우드 서비스 이용 시 서비스 유형(SaaS,PaaS,IaaS 등)에 따른 비인가 접근, 설정 오류 등에 따라 중요정보와 개인정보가 유,노출되지 않도록 관리자 접근 및 보안 설정 등에 대한 보호대책을 수립,이행하여야 한다.

- 공개서버 보안 : 외부 네트워크에 공개되는 서버의 겨우 내부 네트워크와 분리하고 취약점 점검, 접근 통제, 인증, 정보 수집,저장,공개 절차 등 강화된 보호대책을 수립,이행하여야 한다.

- 전자거래 및 핀테크 보안 : 전자거래 및 핀테크 서비스 제공 시 정보유출이나 데이터 조작,사기 등의 침해사고 예방을 위한 인증,암호화 등의 보호대책을 수립하고, 결제시스템 등 외부 시스템과 연계할 경우 안전성을 점검하여야 한다.

- 정보전송 보안 : 타 조직에 개인정보 및 중요정보를 전송할 경우 안전한 전송 정책을 수립하고 조직 간 합의를 통해관리 책임, 전송방법, 개인정보 및 중요정보 보호를 위한 기술적 보호조치 등을 협약하고 이행하여야 한다.

- 업무용 단말기 보안 : PC, 모바일 기기 등 단말기기를 업무 목적으로 네트워크에 연결할 경우 기기 인증 및 승인, 접근 범위, 기기 보안설정 등의 접근 통제 대책을 수립하고 주기적으로 점검하여야 한다.

- 보조저장매체 관리 : 보조저장매체를 통하여 개인정보 또는 중요정보의 유출이 발생하거나 악성코드가 감염되지 않도록 관리 절차를 수립,이행하고, 개인정보 또는 중요정보가 포함된 보조저장매체는 안전한 장소에 보관하여야 한다.

- 패치관리 : 소프트웨어, 운영체제, 보안시스템 등의 취약점으로 인한 침해사고를 예방하기 위하여 최신 패치를 적용하여야 한다. 다만 서비스 영향을 검토하여 최신 패치 적용이 어려울 경우 책임자 승인과 보완대책 수립 등의 절차를 이행하여야 한다.

- 악성코드 통제 : 바이러스,웜,트로이목마,랜섬웨어 등의 악성코드로부터 개인정보 및 중요정보, 정보시스템 및 업무용 단말기 등을 보호하기 위하여 악성코드 예방,탐지,대응 등의 보호대책을 수립,이행하여야 한다.

11. 사고 예방 및 대응

- 사고 예방 및 대응체계 구축 : 침해사고 및 개인정보 유출 등을 예방하고 사고 발생 시 신속하고 효과적으로 대응할 수 있도록 내,외부 침해시도의 탐지,대응,분석 및 공유를 위한 체계와 절차를 수립하고, 관련 외부기관 및 전문가들과 협조체계를 구축하여야 한다.

- 취약점 점검 및 조치 : 정보시스템의 취약점이 노출되어 있는지를 확인하기 위하여 정기적으로 취약점점검을 수행하고 발견된 취약점에 대해서는 신속하게 조치하여야 한다. 또한 최신 보안취약점의 발생 여부를 지속적으로 파악하고 정보시스템에 미치는 영향을 분석하여 조치하여야 한다.

- 이상행위 분석 및 모니터링 : 내,외부에 의한 침해시도, 개인정보유출 시도, 부정행위 등을 신속하게 탐지,대응할 수 있도록 네트워크 및 데이터 흐름 등을 수집하여 분석하며, 모니터링 및 점검 결과에 따른 사후조치는 적시에 이루어져야 한다.

- 사고 대응 훈련 및 개선 : 침해사고 및 개인정보 유출사고 대응 절차를 임직원과 이해관계자가 숙지하도록 시나리오에 따른 모의훈련을 연 1회 이상 실시하고 훈련결과를 반영하여 대응체계를 개선하여야 한다.

- 사고 대응 및 복구 : 침해사고 및 개인정보 유출 징후나 발생을 인지한 때에는 법적 통지 및 신고 의무를 준수하여야 하며, 절차에 따라 신속하게 대응 및 복구하고 사고분석 후 재발방지 대책을 수립하여 대응체계에 반영하여야 한다.

12. 재해복구

- 재해,재난 대비 안전조치 : 자연재해, 통신,전력 장애, 해킹 등 조직의 핵심 서비스 및 시스템의 운영 연속성을 위협할 수 있는 재해 유형을 식별하고 유형별 예상 피해규모 및 영향을 분석하여야 한다. 또한 복구 목표시간, 복구 목표시점을 정의하고 복구 전략 및 대책, 비상시 복구 조직, 비상연락체계, 복구 절차 등 재해 복구체계를 구축하여야 한다.

- 재해 복구 시험 및 개선 : 재해 복구 전략 및 대책의 적정성을 정기적으로 시험하여 시험결과, 정보시스템 환경변화, 법규 등에 따른 변화를 반영하여 복구전략 및 대책을 보완하여야 한다.

3. 개인정보 처리 단계별 요구사항

1. 개인정보 수집 시 보호조치

- 읽어보기

- 개인정보 수집제한 : 개인정보는 서비스 제공을 위하여 필요한 최소한의 정보를 적법하고 정당하게 수집하여야 하며, 필수정보 이외의 개인정보를 수집하는 경우에는 선택 항목으로 구분하여 해당 정보를 제공하지 않는다는 이유로 서비스 제공을 거부하지 않아야 한다.

- 개인정보의 수집 동의 : 개인정보는 정보주체(이용자)의 동의를 받거나 관계 법령에 따라 적법하게 수집하여야 하며, 만 14세 미만 아동의 개인정보를 수집하려는 경우에는 법정대리인의 동의를 받아야 한다.

- 주민등록번호 처리 제한 : 주민등록번호는 법적 근거가 있는 경우를 제외하고는 수집,이용 등 처리할 수 없으며, 주민등록번호의 처리가 허용된 경우라 하더라도 인터넷 홈페이지 등에서 대체수단을 제공하여야 한다.

- 민감정보 및 고유식별정보의 처리 제한 : 민감정보와 고유식별정보(주민등록번호 제외)를 처리하기 위해서는 법령에서 구체적으로 처리를 요구하거나 허용하는 경우를 제외하고는 정보주체(이용자)의 별도 동의를 받아야 한다.

- 간접수집 보호조치 : 정보주체(이용자) 이외로부터 개인정보를 수집하거나 제공받는 경우에는 업무에 필요한 최소한의 개인정보만 수집,이용하여야 하고 법령에 근거하거나 정보주체(이용자)의 요구가 있으면 개인정보의 수집 출처, 처리목적, 처리정지의 요구권리를 알려야 한다.

- 영상정보처리기기 설치,운영 : 영상정보처리기기를 공개된 장소에 설치,운영하는 경우 설치 목적 및 위치에 따라 법적 요구사항(안내판 설치 등)을 준수하고, 적절한 보호대책을 수립,이행하여야 한다.

- 홍보 및 마케팅 목적 활용 시 조치 : 재화나 서비스의 홍보, 판매 권유, 광고성 정보전송 등 마케팅 목적으로 개인정보를 수집, 이용하는 경우에는 그 목적을 정보주체(이용자)가 명확하게 인지할 수 있도록 고지하고 동의를 받아야 한다.

2. 개인정보 보유 및 이용 시 보호조치

- 읽어보기

- 개인정보 현황관리 : 수집,보유하는 개인정보의 항목, 보유량, 처리 목적 및 방법, 보유기간 등 현황을 정기적으로 관리하여야 하며, 공공기관의 경우 이를 법률에서 정한 관계기관의 장에게 등록하여야 한다.

- 개인정보 품질보장 : 수집된 개인정보는 처리 목적에 필요한 범위에서 개인정보의 정확성, 완전성, 최신성이 보장되도록 정보주체(이용자)에게 관리절차를 제공하여야 한다.

- 개인정보 표시제한 및 이용시 보호조치 : 개인정보의 조회 및 출력(인쇄, 화면표시, 파일생성 등)시 용도를 특정하고 용도에 따라 출력 항목 최소화, 개인정보 표시제한, 출력물 보호조치 등을 수행하여야 한다. 또한 빅데이터 분석, 테스트 등 데이터 처리 과정에서 개인정보가 과도하게 이용되지 않도록 업무상 반드시 필요하지 않은 개인정보는 삭제하거나 또는 식별할 수 없도록 조치하여야 한다.

- 이용자 단말기 접근 보호 : 정보주체(이용자)의 이동통신단말장치 내에 저장되어 있는 정보 및 이동통신단말장치에 설치된 기능에 접근이 필요한 경우 이를 명확하게 인지할 수 있도록 알리고 정보주체(이용자)의 동의를 받아야 한다.

- 개인정보 목적외 이용 및 제공 : 개인정보는 수집 시의 정보주체(이용자)에게 고지,동의를 받은 목적 또는 법령에 근거한 범위 내에서만 이용 또는 제공하여야 하며, 이를 초과하여 이용,제공하려는 때에는 정보주체(이용자)의 추가 동의를 받거나 관계 법령에 따른 적법한 경우인지 확인하고 적절한 보호대책을 수립,이행하여야 한다.

3. 개인정보 제공 시 보호조치

- 읽어보기

- 개인정보 제3자 제공 : 개인정보를 제3자에게 제공하는 경우 법적 근거에 의하거나 정보주체(이용자)의 동의를 받아야 하며, 제3자에게 개인정보의 접근을 허용하는 등 제공 과정에서 개인정보를 안전하게 보호하기 위한 보호대책을 수립,이행하여야 한다.

- 업무 위탁에 따른 정보주체 고지 : 개인정보 처리업무를 제3자에게 위탁하는 경우 위탁하는 업무의 내용과 수탁자 등 관련사항을 정보주체(이용자)에게 알려야 하며, 필요한 경우 동의를 받아야 한다.

- 영업의 양수 등에 따른 개인정보의 이전 : 영업의 양도,합병 등으로 개인정보를 이전하거나 이전받는 경우 정보주체(이용자) 통지 등 적절한 보호조치를 수립,이행하여야 한다.

- 개인정보의 국외이전 : 개인정보를 국외로 이전하는 경우 국외 이전에 대한 동의, 관련 사항에 대한 공개 등 적절한 보호조치를 수립,이행하여야 한다.

4. 개인정보 파기 시 보호조치

- 읽어보기

- 개인정보의 파기 : 개인정보의 보유기간 및 파기 관련 내부 정책을 수립하고 개인정보의 보유기간 경과, 처리목적 달성 등 파기 시점이 도달한 때에는 파기의 안전성 및 완전성이 보장될 수 있는 방법으로 지체 없이 파기하여야 한다.

- 처리목적 달성 후 보유 시 조치 : 개인정보의 보유기간 경과 또는 처리목적 달성 후에도 관련 법령 등에 따라 파기하지 아니하고 보존하는 경우에는 해당 목적에 필요한 최소한의 항목으로 제한하고 다른 개인정보와 분리하여 저장,관리하여야 한다.

- 휴면 이용자 관리 : 서비스를 일정기간 동안 이용하지 않은 휴면 이용자의 개인정보를 보호하기 위하여 관련 사항의 통지, 개인정보의 파기 또는 분리보관 등 적절한 보호조치를 이행하여야 한다.

5. 정보주체 권리보호

- 읽어보기

- 개인정보처리방침 공개 : 개인정보의 처리 목적 등 필요한 사항을 모두 포함하여 개인정보처리방침을 수립하고, 이를 정보주체(이용자)가 언제든지 쉽게 확인할 수 있도록 적절한 방법에 따라 공개하고 지속적으로 현행화하여야 한다.

- 정보주체 권리보장 : 정보주체(이용자)가 개인정보의 열람, 정정,삭제, 처리정지, 이의제기, 동의철회 요구를 수집 방법,절차보다 쉽게 할 수 있도록 권리행사 방법 및 절차를 수립,이행하고, 정보주체(이용자)의 요구를 받은 경우 지체 없이 처리하고 관련 기록을 남겨야 한다. 또한 이용자의 사생활 침해, 명예훼손 등 타인의 권리를 침해하는 정보가 유통되지 않도록 삭제 요청, 임시조치 등의 기준을 수립,이행하여야 한다.

- 이용내역 통지 : 개인정보의 이용내역 등 정보주체(사용자)에게 통지하여야 할 사항을 파악하여 그 내용을 주기적으로 통지하여야 한다.

6. 보완조치 기한

- 인증심사에서 발견된 결함을 보완조치를 수행해야 하며 보완조치는 40일 이내 완료해야 한다. 그리고 재조치는 60일까지 가능하다. 그러므로 최대 100일내에 보완조치를 완료해야 한다.

업무 연속성 계획 및 재난복구 계획

1. 재해(Disaster)의 개념

- 재해(Disaster)의 특성

- 낮은 발생 가능성, 치명적인 결과, 불확실성

- 재해는 일상적이지 않으나 그 피해가 크며 기업의 취약성은 점차 증가하고 있음

-

재해 발생원인에 따른 분류

분류 세부 항목 자연적(Natural) 화재, 지진, 태풍, 홍수 등 인적(Human) 조작 에러, 폭격, 테러, 방화, 해킹 등 환경적(Environmental) 기술적인 재해, 장비 고장, SW 에러, 통신, 네트워크 중단, 전력 중단

2. BCP(Business Continuity Planning) : 비즈니스 전체에 대한 연속성

1. BCP(사업 연속성 계획)

- 비상시에도 기업의 존립을 유지하기 위한 프로세스를 정의한 복구 절차

- 업무의 중단 상황과 이후 비즈니스 운영의 연속성을 위한 계획

- 가장 핵심적인 비즈니스 기능들의 우선순위화된 재개에 초점

2.BCP의 특징

- 업무의 심각한 중단 상황과 그 이후의 업무 기능 및 업무 프로세스를 지원하는 IT 시스템의 유지를 다룸 (During and after a significant disruption)

- 재해복구 계획, 업무 재개 계획, 주거자 비상 계획 등을 포함할 수도 있음

- BCP 내의 책임 추적성과 우선순위는 운영 연속성 계획(COOP)내의 책임 추적성과 우선순위와 가능한 충돌을 제거하기 위하여 조정되어야 함.

3. BCP 주요 활동

| 구분 | 특징 | 사례 |

|---|---|---|

| 위험분석(Risk Analysis) | 위험개념 정립, 위험대비 필요성 및 위험분석 | 전산장애, 재해분석, 사례분석 |

| 피해분석(Impact Analysis) | 전산 업무장애, 재해로 발생 가능한 피해종류 파악 | 간접적, 직접적 총괄적 피해 |

| 업무 중요도 산정 | 장기적 재해 시 우선 복구할 업무의 중요도 산정, 산정 기준 | 중요도 계량화, 업무별 등급화 |

4. BCP 절차

| 단계 | 설명 |

|---|---|

| 1.연속성 계획 정책 선언서 개발 | ⦁ BCP 개발, 임무수행 역할에 관한 권한 할당의 가이드라인을 제공하는 정책을 기술 ⦁ 법규 요구사항 통합, 영역/목표/역할 정의, 관리진의 정책 승인 |

| 2. BIA(Business Impact Analysis) 수행 | ⦁ 핵심 기능/시스템 식별, 핵심 기능 관련 요구자산 식별 ⦁ 중단 영향과 허용 가능한 정지시간 확인 ⦁ 자원의 RTO 계산, 위협식별, 위험 계량화, 백업솔루션 확인 |

| 3. 예방통제 식별 | ⦁ 위협이 식별되면 경제적 방법으로 조직 내 위험 Level을 감소시키기 위한 통제와 대응책을 식별하고 구현 ⦁ 통제 구현, 위험 완화 |

| 4. 복구전략 개발 | ⦁ 시스템과 중대한 기능들이 온라인으로 즉시 옮겨질 것을 보장하는 방법들을 공식화 ⦁ 업무 프로세스, 시설, 지원과 기술, 사용자 및 사용자 환경, 데이터 |

| 5. 연속성 계획 개발 | ⦁ 장애 상황에서의 업무 기능 수행 방법에 관한 절차와 가이드라인을 기술 ⦁ 절차, 복구 솔루션, 임무와 역할, 비상 대응 |

| 6. 계획, 테스트 및 훈련 | ⦁ BCP 내의 부족한 것을 발견하기 위하여 계획을 테스트하고 기대된 임무상의 개별 요소를 적절히 준비시키기 위한 훈련 수행 ⦁ 테스트 계획, 계획 개선, 직원 훈련 |

| 7. 계획의 유지 관리 | ⦁ BCP는 살아있는 문서이며 정규적으로 업데이트 된다는 것을 보장 ⦁ 변화 통제 프로세스에 통합, 책임 할당, 계획 업데이트 |

3. DRP(Disaster Recovery Planning)

1. DRP(재해복구 계획)

- 비상 환경에서 기업의 존립을 유지하기 위해 필수적인 IT 자원에 대한 복구 절차

2. DRP 특징

- 비상 사태에 따른 대체 사이트에서의 목표 시스템, 응용 프로그램, 컴퓨터 설비의 운영 재개와 같은 IT 중심 계획

- DRP 영역은 IT Contingency Plan과 중복될 수도 있으나 DRP는 좁은 범위로서 배치전환을 요구하지 않는 소규모 업무 중단 사태는 다루지 않음 (즉, DRP 핵심 IT를 다루며 배치전환이 필요함)

- 조직의 필요에 따라 여러 개의 DRP(예:화재 DRP, 수해 DRP)가 BCP에 추가되기도 함

3. BCP와 DRP의 차이점 및 공통점

- 공통점

- 일부 예방적(예:위험 회피)인 성격이 있으나 교정 통제로 분류

- 위험 수용, 가용성 확보 목적, 잔여 위험을 대상으로 함(대외비로 관리)

- 차이점

- BCP : 사업 활동이나 프로세스가 중단되는 것에 대한 대응

- DRP : 핵심 IT 시스템과 데이터가 중단되는 것에 대한 대응

4. 비상계획 형태

| 관점 | 계획 | 목적 | 영역 |

|---|---|---|---|

| 업무 | Business Continuity Plan(BCP) | 심각한 중단 사태로부터 복구되는 동안 필수 업무 운영 유지를 위한 절차 제공 | ⦁ 업무 프로세스를 다룸 ⦁ IT는 업무 지원에 한함 |

| Business Recovery(or Resumption) Plan(BRP) | 재해 발생 후 즉각적인 업무 운영의 복구에 관한 절차 제공 | ⦁ 업무 프로세스를 다룸 ⦁ IT는 업무 지원에 한함 |

|

| Continuity Of Operation Plan(COOP) | 조직의 필수적/전략적 기능을 대체 사이트에서 30일 이상 유지하기 위한 절차와 능력을 제공 | ⦁ 가장 치명적으로 여겨지는 조직 임무의 부분을 다룸 ⦁ 본부 레벨에서 작성 |

|

| IT | Disaster Recovery Plan(DRP) | 대체 사이트에서의 복구 능력을 촉진하기 위한 상세한 절차 제공 | ⦁ 정보시스템 대상 ⦁ 장시간에 걸친 중대한 중단 사태에 한함 |

| IT Contingency Plan/Continuity Of Support Plan | 중요한 응용 또는 일반적인 지원 시스템의 복구를 위한 절차와 능력 제공 | ⦁ IT시스템 중단 사태를 다룸 ⦁ 업무 프로세스는 비초점 |

|

| 보안 | Cyber Incident Response Plan(CIRP) | 악성 사이버 사건의 탐지/대응/확산 방지에 대한 절차 제공 | 시스템/네트워크에 관한 정보보안 대응 초점 |

| 인명,자산 | Occupant Emergency Plan(OEP) | 물리적 위협에 대응하는 동안 인명의 최소화와 자산 충격 보호를 위한 통합 절차 | ⦁ 인명, 자산 ⦁ 업무/IT 기능에 기초하지 않음 |

| 신뢰 | Crisis Communication Plan(CCP) | 현 상황을 개선, 주주, 공적 기관에 알리는 절차를 제공 | 신뢰유지, 투명한 보도 절차, IT는 비초점 |

4. 사업영향분석(BIA, Business Impact Analysis)

1. 정의

- BIA는 BCP에서 가장 중요한 활동으로 BIA의 궁극적인 목표는 비즈니스별로 위험을 분석해서 복구(Recovery) 목표를 수립하는 것임

- 업무 중단이 사업에 미치는 영향에 대한 정성적/정량적 분석 및 평가임

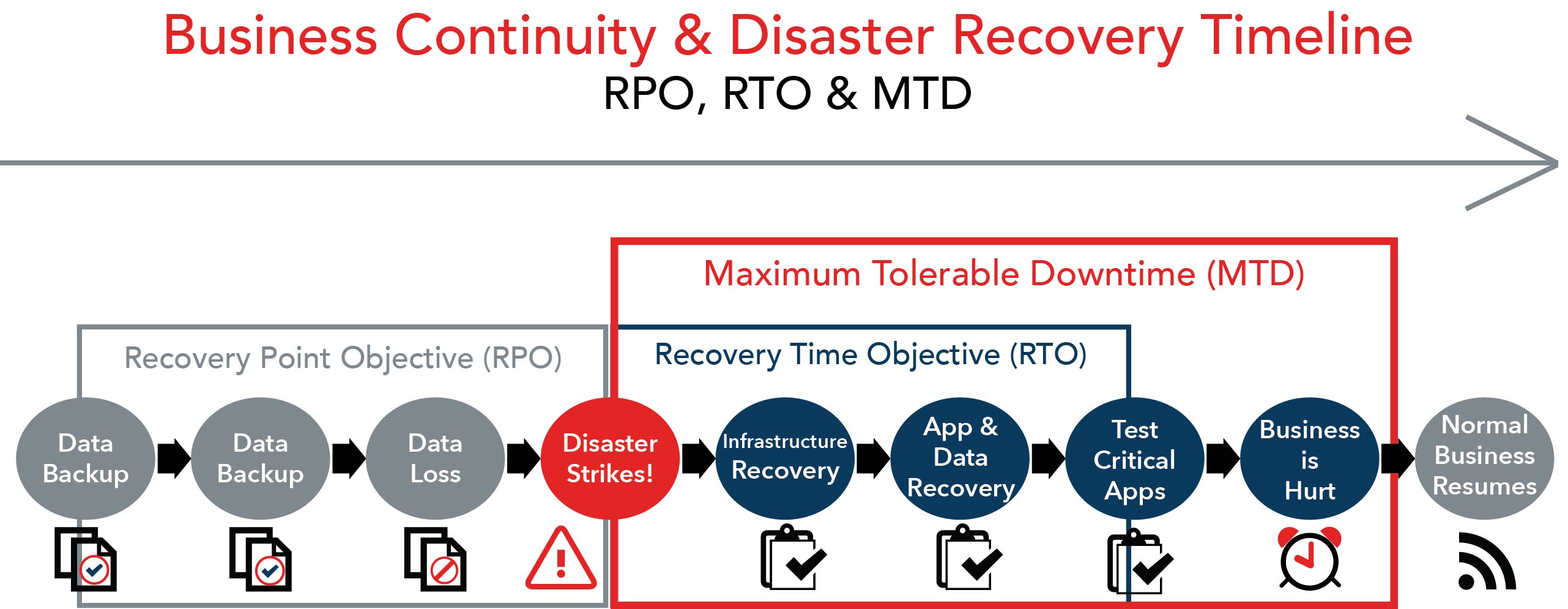

2. BIA 복구 목표 수립

- 업무영향 분석을 통해서 업무별 복구시간 목표산정, 재해 시 업무 우선순위 파악, 업무 간 상호 연관성 분석을 수행해서 재해복구 목표를 설정

- 이 설정을 달성하기 위해 정보시스템으로 재해복구시스템(DRS)을 구축할 수 있고, 재해복구시스템의 유형도 결정함

3. BIA 특징

| 목적 | 주요 내용 |

|---|---|

| 업무 프로세스 우선순위 결정 | ⦁ 주요 업무 프로세스의 식별 ⦁ 재해 유형 식별 및 재해 발생 가능성과 업무 중단의 지속시간 평가 ⦁ 업무 프로세스별 중요도 평가 ⦁ 정성적 정량적 영향도 분석 |

| 중단 가능시간 산정 | ⦁ 업무 프로세스별 지연 감내 시간 산정 ⦁ 업무 복구 목표시간 RTO, 업무 복구 목표시점 RPO 산정 |

| 자원 요건 산정 | 연속성 보장 위해 어떤 자원이 필요한지 산정 |

4. BIA 주요 활동

- 핵심 업무 프로세스와 Workflow를 식별(설문조사, 사용자 참여를 통해)함

- 자원 요구사항 식별 : 핵심 프로세스에 필요한 자원을 식별

- 업무 중단으로 인한 영향의 정성적, 정량적 평가 및 위험분석

- 최대 허용 유휴시간(MTD : Maximum Tolerable Downtime)을 산정

- 우선순위를 결정(고위 경영진 결정하며 복구전략 개발 시 참조)

- 위원회는 식별된 위협을 아래 사항과 매핑

- 고위 경영진과 사용자의 참여가 중요

- 최대 허용 유휴시간, 재정적인 고려사항, 법적 책임과 성명, 운영 중단과 생산력을 고려

5. BIA 단계

| 단계 | 주요 활동 |

|---|---|

| 1 | 데이터 수집을 위한 인터뷰 대상자 선정 |

| 2 | 데이터 수집 방법 결정(조사, 설명, 워크숍 등, 정성적/정량적 접근 방법) |

| 3 | 회사의 핵심 업무 기능 식별 |

| 4 | 핵심 업무 기능이 의존하는 IT 자원의 식별 |

| 5 | IT 자원이 없을 경우의 핵심업무 기능 생존 기간 산정 |

| 6 | 핵심 업무 기능에 관련된 취약점과 위협 식별 |

| 7 | 개별적 업무 기능에 대한 위험 산정 |

| 8 | 발견사항을 문서화하고 경영자에게 제출 |

6. 복구 전략 수립

- 개요

- BIA는 모든 구성요소의 복구 전략 청사진을 제공한다.

- BCP 위원회는 BIA에서 식별된 위험에 대한 복구 전략을 비용효과 분석을 통해 발견해야 한다.

- 사업 지속을 위한 복구 전략의 정의 및 문서화, 장애 시 대체 운영을 위한 대응 전략이다.

- 세분화 : 업무 프로세스 복구, 시설 복구, 지원 및 기술 복구, 사용자 환경 복구, 데이터 복구

-

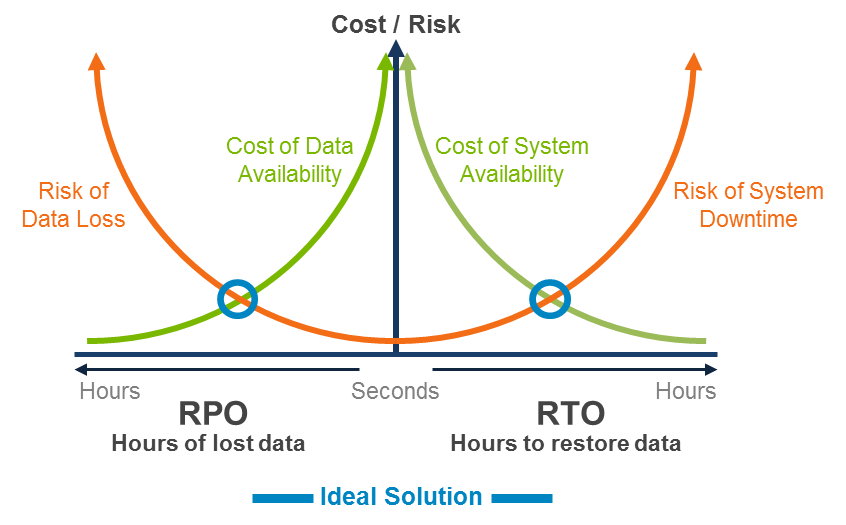

재해복구 수준별 유형 핵심 지표

지표 설명 RPO ⦁ Recovery Point Objective (복구 목표 시점)

⦁ 재해시점으로부터 Data Backup을 해야 하는 시점까지의 시간

⦁ RPO=0의 의미 : Mirroring, 고장 시점 복구 전략RTO ⦁ Recovery Time Objective (복구 목표 시간)

⦁ 재해 후 시스템, 응용, 기능들이 반드시 복구되어야 하는 시간RP Recovery Period (실제 복구 시간) : 실제 업무 기능 복구까지 걸린 시간 MTD ⦁ Maximum Tolerable Downtime (용인 가능 최대 정지 시간)

⦁ 치명적인 손실 없이 조직이 중단/재해 영향을 견딜 수 있는 최대 시간

⦁ MTD = RTO + WRT (Work Recovery Time, 업무 복구 시간)

⦁ “MTD가 짧다”의 의미 : 중요 자산, 빠른 복구 필요, 높은 비용SDO Service Delivery Objective : 2차 사이트에서 제공하는 업무 용량

7. RTO, RPO, MTD, RP

- RTO

- 재해 시 복구 목표시간의 선정

- 구축비용에 반비례

- 재해 시 발생 손실에 비례

- RPO

- 업무 중단 시점부터 데이터가 복구되어 다시 정상가동 될 때까지의 시간

- 데이터가 복구되어야 하는 시점

- MTD(최대 허용 유휴시간) 산정

- 업무가 회복할 수 없는 손실을 입지 않도록 업무 기능이 중단될 수 있는 최대 시간

-

MTD, RTO, RP 관계

- RTO 및 RPO에 따른 재해복구시스템 유형 결정

- RPO = 0 & RTO = 0 : Mirror Site

- RPO = 0 & RTO < 수 시간 : Hot Site

- RPO, RTO가 약 1일 : Warm Site

- RPO, RTO가 수일 ~ 수주 : Cold Site

8. 재해복구 시스템의 종류

| 사이트 | 목표 복구 | 장점 | 단점 |

|---|---|---|---|

| Mirror | 0~수분 | ⦁ 1차 사이트와 완전 이중화 수행, 데이터베이스 실시간 동기화 ⦁ Active-Active 상태로 유지 |

고비용, 상시 검토 |

| Hot | 24시간 내 | ⦁ 고가용성, 데이터 최신성 ⦁ Active-Standby 서버로 구성 |

DB 복구 필요 |

| Warm | 수 일 내 | ⦁ 핫사이트로 전환이 용이 ⦁ 중요한 업무 위주로만 백업 사이트를 구성 |

시스템 확보 필요 |

| Cold | 수 주 내 | ⦁ 저렴, 데이터만 백업 ⦁ 전기 시설만 완비하고 재해 발생 시 서버와 소프트웨어를 구매해서 복구 |

시간이 가장 오래 걸림 |

- Availability = MTBF / (MTBF + MTTR)

- MTBF : 평균 고장 간격 시간

- MTTR : 평균 수리 시간

정보보호 시스템 인증

- 정보보호 시스템 제품을 객관적으로 평가하여 정보보호 제품의 신뢰성을 향상시키려는 인증제도

- 침입차단시스템, 침입탐지시스템, VPN 등이 해당

1. TCSEC 인증 및 ITSEC 인증

1. TCSEC

- Trusted Computer System Evaluation Criteria, Orange Book

- 독립적인 시스템(OS, 제품)을 평가하며 Orange-book 이라고 함.

- BLP(Bell-LaPadula) 모델에 기반하여 기밀성만 강조함.

- 핵심 : 보안 요구사항을 정의하고 정보 조달 요구사항을 표준화하는 것

- 기능성과 보증을 구분하지 않고 평가하며 최초의 체계적이고 논리적인 표준

2. ITSEC

- Information Technology Security Evaluation Criteria

- 운영체제와 장치를 평가하기 위한 유럽형 지침

- 기밀성, 무결성, 가용성을 다룸

- TOE(Target of Evaluation) : 평가 대상 제품 또는 시스템

- 기능성과 보증을 분리하여 평가함

- Functionality : F1 ~ F10(최고 등급)

- Assurance : E0 ~ E6(최고 등급)

2. CC(Common Criteria) 인증

1. CC(Common Criteria, ISO 15408)

- CCRA 가입국 간의 정보보호 제품에 대한 상호인증

- ISO 15408 표준 : 국가 간 상호인증

- 세계 각국에서 사용되는 다양한 평가 지침이 포함

2. CC의 주요 제공 기능

| 주요 특징 | 세부 설명 |

|---|---|

| PP (보호 프로파일, Protection Profile) | ⦁ 특정 고객의 요구를 충족시키는 제품의 기능성, 보증 관련 요구사항을 묶어 놓은 것 ⦁ ST의 일반적인 형태, 정보보안 요구사항을 구현하여 독립적으로 표현 ⦁ 보안제품의 기능과 보증 요구사항을 식별한 것 |

| ST (보안목표명세서, Security Target) | ⦁ 제품 평가 시 사용되는 기능성과 보증 관련 요구 사항을 포함한 제품의 명세서로서 벤더 또는 개발자에 의해 작성 ⦁ 평가 대상의 구성요소, 설계, 메커니즘을 명시 ⦁ 여러 PP에 대하여 작성 가능 -> 각 PP의 일반적 보안요구 정의 ⦁ 제품과 비독립적이며 의존적임 ⦁ 보안 요구사항을 정의 |

| ToE (Target of Evaluation) | 평가 대상 시스템이나 제품 ⦁ 보안제품에 대한 평가 명세서 |

| EAL (Evaluation Assuarance Level) | EAL1 ~ EAL7 최종 평가등급 |

3. CC의 구성

| 구성 | 세부 설명 |

|---|---|

| 1부 | 소개 및 일반 모델 : 용어 정의, 보안성 평가 개념 정의, PP/ST 구조 정의 |

| 2부 | ⦁ 보안 기능 요구사항(SFR, Security Function Requirement) : ToE의 보안 기능 정의 시 사용되는 표준화된 보안 기능 집합으로 11개의 기능 클래스가 있음 ⦁ 11개 기능 클래스 : F는 Function ⦁ 보안감사(FAU), 통신(FCO), 암호지원(FCS), 사용자 데이터 보호(FDP), 식별 및 인증(FIA), 보안 관리(FMT), 프라이버시(FRR), TSF 보호(FPT), 자원활용(FRU), ToE 접근(FTA), 안전한 경로/채널(FTP, 신뢰된 IT 제품 간의 통신 경로와 채널) |

| 3부 | ⦁ 보증 요구사항(SAR, Security Assuarance Requirement) : ToE의 보증수준 정의 시 사용되는 표준화된 보증 내용 집합으로 7개의 보증 클래스가 있음 ⦁ 보안 요구사항 및 평가 보증 등급을 정의 ⦁ 7개의 보증 클래스 : A는 Assurance ⦁ PP/ST 평가(APE/ASE), 개발(ADV), 생명주기 지원(ALC), 설명서(AGD), 시험(ATE), 취약성 평가(AVA), 합성(ACP, 평가된 ToE 간 또는 평가되지 않은 ToE와 평가된 ToE 평가) |

4. CC 평가등급

| CC 평가등급 | 내용 |

|---|---|

| EAL7 | 정형화된 설계 검증 및 시험 |

| EAL6 | 준 정형화된 설계 검증 및 시험 |

| EAL5 | 준 정형화된 설계 및 시험 |

| EAL4 | 체계적인 설계, 시험 및 검토 |

| EAL3 | 체계적인 시험 및 검사 |

| EAL2 | 구조적인 시험 |

| EAL1 | 기능적인 시험 |

5. 국제공통평가기준상호인정협정(CCRA)

- 전 세계 국가 간 정보보호 제품에 대한 인증을 상호 인정하는 협정

- 1998년 미국을 중심으로 영국, 프랑스, 캐나다, 독일 등 7개국이 맺은 협정

- 각국은 보안 제품 평가인증 기준을 공통평가기준(CC)으로 표준화

- CC를 통과한 정보보호 제품이 수출될 경우 협정국 간 별도의 평가절차를 거치지 않음

6. CC 평가 과정

- 보호 프로파일 (PP, Protection Profile)

- 구현에 독립적이며 여러 제품이 동일한 PP를 수용할 수 있다.

- PP는 ST 수용이 불가능하다.

- 보안 목표명세서 (ST, Security Target)

- 구현에 종속적이며 하나의 제품은 동일한 ST 제품 간에만 수용할 수 있다.

- ST는 PP 수용이 가능하다.

- ToE(Target of Evaluation)

- PP (Protection Profile) 구성

- 보호 프로파일 소개

- ToE 설명

- ToE 보안 환경

- 보안 목적

- IT 보안 요구사항

- 보호 프로파일 응용 시 주의 사항

- 이론적 근거

- ST (Security Target) 구성

- 보안 목표명세서 소개

- ToE 설명

- ToE 보안 환경

- 보안 목적

- IT 보안 요구사항

- ToE 요약명세

- 보호 프로파일 수용

- 이론적 근거

- PP (Protection Profile) 구성

7. KCMVP(Korea Cryptographic Module Validation Program)

- 전자정부시행령 제69조 <암호모듈 시험 및 검증지침>에 의거하여 암호모듈의 안전성과 구현 적합성을 검증하는 제도

- KCMVP는 미국의 CMVP 와 일본의 JCMVP 등과 호환되지 않고 국내에서 사용하는 독자적 인증제도이다.

3. GDPR(General Data Protection Regulation) 인증

1. 개념

- 유럽 위원회가 제안한 것으로 유럽연합(EU) 내의 개인 데이터 보호 기능을 강화하고 통합하는 개인정보에 대한 EU 규정

- 28개의 모든 유럽 회원국에 공통으로 적용되는 법률로써 정보주체와 기업의 책임성 강화, 개인정보의 EU 역외이전 요건 명확화 등을 주요 내용으로 함

2. GDPR 적용 기업

- 지점, 판매소, 영업소 등을 EU에서 사업장을 운영하는 기법

- EU 지역에 사업장은 없지만, 인터넷 홈페이지를 사용해서 EU 거주 주민에게 물품, 서비스를 제공하는 기업(현지어로 마케팅을 하거나 현지 통화로 결제하는 경우)

- EU에 거주하는 주민의 행동을 모니터하는 기업

- EU 주민의 민감한 정보(건강, 유전자, 범죄경력 등)를 처리하거나, 아동의 정보를 처리하는 기업

- 공개적으로 접근 가능한 장소에 대한 대규모의 체계적인 모니터링을 하는 기업(예: CCTV)

3. GDPR의 주요 원칙

- 개인정보의 처리 원칙

- 적법성, 공정성, 투명성의 원칙, 목적 제한의 원칙, 개인정보처리의 최소화, 정확성의 원칙, 보관기간 제한의 원칙, 무결성 및 기밀성, 책임성을 기본원칙으로 함.

- 다음 6가지 경우에는 개인정보를 적법하게 처리(수집,이용,제공 등)해야 함

- 정보주체의 동의

- 정보주체와 계약 이행이나 계약 체결을 위해 필요한 처리

- 법적 의무 이해을 위해 필요한 처리

- 정보주체 또는 다른 사람의 중대한 이익을 위해 필요한 처리

- 공익을 위한 임무의 수행 또는 기업에게 부여된 공적 권한의 행사를 위해 필요한 처리

- 기업 또는 제3자의 적법한 이익 추구 목적을 위해 필요한 처리

- 동의(Consent)

- 정보주체가 진술 또는 적극적 행동을 통하여 자신의 개인정보 처리에 대한 긍정의 의사를 표현하는 것

- GDPR은 동의 방법에 구체성(unambiguous, clear affirmative action) 추가

- 아동 개인정보(Children’s personal data)

- ‘만 16세 미만의 아동’에게 온라인 서비스 제공 시 ‘아동의 친권을 보유하는 자’의 동의를 얻어야 함

- 회원국 법률로 만 13세 미만까지 낮추어 규정이 가능

- 민감 정보(Special categories of personal data)

- 정보주체의 명시적 동의가 있는 경우 또는 회원국 법류에 따른 경우 등을 제외하고는 민감정보의 처리는 원칙금으로 금지된다.

- 민감정보의 범위 : 인종,민족, 정치적 견해, 종교,철학적 신념, 노동조합의 가입여부를 나타내는 개인정보의 처리와 유전자 정보, 자연인을 고유하게 식별할 수 있는 생체정보, 건강정보, 성생활,성적 취향에 관한 정보의 처리는 금지된다.

- 민감 정보 처리가 가능한 경우

- 정보주체의 명시적 동의(explicit consent)의 경우

- 고용, 사회안보나 사회보장법 또는 단체협약에 따른 의무 이행을 위해 필요한 경우

- 정보주체가 일반에게 공개한 것이 명백한 경우 등

4. 정보주체의 권리

| 권리 | 주요 내용 |

|---|---|

| 처리제한권 | 정보주체는 본인에 관한 개인정보의 처리를 차단하거나 제한을 요구할 권리를 가진다. |

| 정보이동권 | 정보주체는 본인의 개인정보를 본인 또는 다른 사업자에게 전송하도록 요구할 권리를 가진다. |

| 삭제권 | 정보주체는 본인에 관한 개인정보 삭제를 요구할 권리를 가진다. |

| 프로파일링 거부권 | 정보주체는 본인에게 중대한 영향을 미치는 사안을 프로파일링 등 자동화된 처리에 의해서만 결정하는 것에 반대할 권리를 가진다. |

5. 기업 책임성 강화를 위한 조치사항

- DPO(Data Protection Officer)를 지정하고 개인정보처리 활동의 기록, 대리인 지정, 개인정보 영향평가 등 기업의 책임성을 강화한다.

| 조치사항 | 주요 내용 |

|---|---|

| 개인정보 처리 활용의 기록 | ⦁ 피고용인이 250명 이상인 경우는 GDPR 준수를 입증하기 위해서 개인정보 처리활동의 기록(문서화)를 유지해아 한다. ⦁ 피고용인이 250명 이하여도 (1) 정보주체 권리와 자유에 위험을 초래하는 경우, (2) 민감정보 처리, (3) 유죄판결 및 형사범죄에 관련된 개인정보 처리 시 처리활동을 기록해야 한다. |

| 대리인 지정 | EU역외에서 개인정보를 대규모로 처리하거나 민감정보 처리 시 EU역내에 대리인을 지정한다. |

| 개인정보 영향평가 | 기업은 개인정보 영향평가를 통해서 개인정보 처리 관련 문제점을 조기에 발견 및 해결하여 추후 발생할 수 있는 비용 소모와 평판침해의 위험을 최소화한다. |

| 기본적인 데이터 보호 | 사업 시작단계부터 개인정보보호를 위한 기술적, 조직적 조치 및 정기적 검사와 평가를 해야 한다. |

6. 개인정보 역외 이전

- EU가 인정한 적정수준의 보호조치 하에 자유로운 EU 역외 이전이 가능하다.

| 구분 | 주요 내용 |

|---|---|

| 표준계약 | EU 집행위가 승인한 표준 조항이 반영된 계약을 통해 개인정보를 이전하는 경우 |

| 의무적 기업규칙 | 관할 감독기관이 승인한 구속력이 있는 의무적 기업규칙에 따라 이전하는 경우 |

| 행동강령 | EU 집행위가 공인한 행동강령에 따른 이전 |

| 인증 | EU 정보보호 인증을 받은자에게 이전 |

| 기타 | 정보주체의 명시적 동의, 중요한 공익상 이유 등 |

4. 클라우드 컴퓨팅 서비스 보안 인증제도

1. 클라우드 컴퓨팅 서비스 보안 인증제도 근거

- 클라우드 컴퓨팅 발전 및 이용자 보호에 관한 법률 제4장 제23조(신뢰성 향상)

- 과학기술정보통신부장관은 클라우드컴퓨팅서비스의 품질,성능에 관한 기준 및 정보보호에 관한 기준(관리적,물리적,기술적 보호조치를 포함한다)을 정하여 고시하고, 클라우드컴퓨팅서비스 제공자에게 그 기준을 지킬 것을 권고할 수 있다.

- 과학기술정보통신부장관이 제2항에 따라 클라우드컴퓨팅서비스의 품질, 성능에 관한 기준을 고시하려는 경우에는 미리 방송통신위원회의 의견을 들어야 한다.

2. 클라우드 서비스 유형(평가대상)

- 클라우드 서비스는 IaaS, SaaS, PaaS가 있으며 PaaS는 인증 수요가 적어서 인증 평가대상에서 제외됨

- IaaS(Infrastructure as a Service) : 컴퓨팅 자원, 스토리지 등 정보시스템의 인프라를 제공하는 서비스

- SaaS(Software as a Service) : 각종 애플리케이션을 제공하는 서비스

- PaaS(Platform as a Service) : 클라우드 서비스를 개발할 수 있는 환경을 제공하는 서비스

- SECaaS(Security as a Service) : SECaaS는 SaaS의 하나로 클라우드 기반으로 보안 서비스를 제공하는 것을 의미한다.

- 클라우드 컴퓨팅 발전 및 이용자 보호에 관한 법률 시행령

- 제3조(클라우드컴퓨팅서비스) 법 제2조 제3조에서 “대통령령으로 정하는 것”이란 다음 각호의 어느 하나에 해당하는 서비스를 말한다.

- 서버, 저장장치, 네트워크 등을 제공하는 서비스

- 응용프로그램 등 소프트웨어를 제공하는 서비스

- 응용프로그램 등 소프트웨어의 개발,배포,운영,관리 등을 위한 환경을 제공하는 서비스

- 그 밖에 제1호부터 제3호까지의 서비스를 둘 이상 복합하는 서비스

- 제3조(클라우드컴퓨팅서비스) 법 제2조 제3조에서 “대통령령으로 정하는 것”이란 다음 각호의 어느 하나에 해당하는 서비스를 말한다.

5. 개인정보 영향평가 제도

1. 정의

- 개인정보를 활용하는 새로운 정보시스템 도입 및 기존 정보시스템의 변경 시, 시스템의 구축 운영이 기업의 고객은 물론 고객의 프라이버시에 미칠 영향에 대하여 미리 조사 분석, 평가하는 체계적인 절차이다.

2. 개인정보 영향평가 대상

- 개인정보보호법 시행령 제35조(개인정보영향평가 대상)

- 법 제33조제1항에서 “대통령령으로 정하는 기준에 해당하는 개인정보파일”이란 개인정보를 전자적으로 처리할 수 있는 개인정보파일로서 다음 각호의 어느 하나에 해당하는 개인정보파일을 말한다.

- 구축,운용 또는 변경하려는 개인정보파일로서 5만명 이상의 정보주체에 관한 민감정보 또는 고유식별정보의 처리가 수반되는 개인정보파일

- 구축,운용하고 있는 개인정보파일을 해당 공공기관 내부 또는 외부에서 구축,운용하고 있는 다른 개인정보파일과 연계하려는 경우로서 연계 결과 50만명 이상의 정보주체에 관한 개인정보가 포함되는 개인정보파일

- 구축,운용 또는 변경하려는 개인정보파일로서 100만명 이상의 정보주체에 관한 개인정보파일

- 법 제33조제1항에 따른 개인정보 영향평가(이하 “영향평가”라 한다)를 받은 후에 개인정보 검색체계 등 개인정보파일의 운용체계를 변경하려는 경우 그 개인정보파일, 이 경우 영향평가 대상은 변경된 부분으로 한정한다.

3. 개인정보 영향평가 평가항목

- 읽어보기

| 평가영역 | 평가분야 | 세부분야 |

|---|---|---|

| 1.대상기관 개인정보보호 관리체계 | 1.1 개인정보보호조직 | 개인정보보호책임자의 지정 개인정보보호책임자 역할수행 |

| 1.2 개인정보보호계획 | 내부관리계획 수립 개인정보보호 연간계획 수립 |

|

| 1.3 개인정보 침해대응 | 침해사고 신고방법 안내 유출사고 대응 |

|

| 1.4 정보주체 권리보장 | 정보주체 권리보장 절차 수립 정보주체 권리보장 방법 안내 |

|

| 2.대상시스템의 개인정보보호 관리체계 | 2.1 개인정보취급자 관리 | 개인정보취급자 지정 개인정보취급자 관리,감독 |

| 2.2 개인정보파일 관리 | 개인정보파일 대장 관리 개인정보파일 등록 |

|

| 2.3 개인정보처리방침 | 개인정보처리방침의 공개 개인정보처리방침의 작성 |

|

| 3.개인정보 처리 단계별 보호조치 | 3.1 수집 | 개인정보 제공의 적합성 목적 외 이용,제공 제한 제공시 안전성 확보 |

| 3.2 보유 | 보유기간 산정 | |

| 3.3 이용, 제공 | 개인정보 제공의 적합성 목적 외 이용,제공 제한 제공시 안전성 확보 |

|

| 3.4 위탁 | 위탁사실 공개 위탁 계약 수탁시 관리,감독 |

|

| 3.5 파기 | 파기 계획 수립 분리보관 계획 수립 파기대장 작성 |

|

| 4.대상시스템의 기술적 보호조치 | 4.1 접근권한 관리 | 계정관리 인증관리 권한관리 |

| 4.2 접근 통제 | 접근 통제 조치 인터넷 홈페이지 보호조치 업무용 모바일기기 보호조치 |

|

| 4.3 개인정보의 암호화 | 저장 시 암호화 전송 시 암호화 |

|

| 4.4 접속기록의 보관 및 점검 | 접속기록 보관 접속기록 점검 |

|

| 4.5 악성프로그램 방지 등 | 백신 설치 및 운영 보안 업데이트 적용 |

|

| 4.6 물리적 접근방지 | 출입통제 절차 수립 반출입 통제 절차 수립 |

|

| 4.7 개인정보의 파기 | 안전한 파기 | |

| 4.8 기타 기술적 보호조치 | 개발환경 통제 개인정보처리화면 보안 출력 시 보호조치 |

|

| 4.9 개인정보처리 구역 보호 | 보호구역 지정 | |

| 5.특정IT 기술 활용 시 개인정보보호 | 5.1 CCTV | CCTV 설치 시 의견수렴 CCTV 설치 안내 CCTV 사용 제한 CCTV 설치 및 관리에 대한 위탁 |

| 5.2 RFID | RFID 이용자 안내 RFID 태그부착 및 제거 |

|

| 5.3 바이오 정보 | 원본정보 보관 시 보호조치 | |

| 5.4 위치정보 | 개인위치정보 수집 동의 개인위치정보 제공 시 안내사항 |

6. ISO 27000 표준

1. 정의

- 과거 영국에서 개발한 BS7799 인증을 기반으로 만들어진 국제표준 인증

- BS7799 (ISO 27000)

- Part 1 : ISO 17799

- Part 2 : 정보보호 관리체계 ISMS (ISO 27001)

- 한국 인터넷진흥원 ISMS : BS7799를 기반으로 국내에서 개발

2. ISO 27000 Family(세부표준)

| 유형 | 세부 내용 |

|---|---|

| ISO/IEC 27000 (Overview & Vocabulary) |

ISMS 수립 및 인증에 관한 원칙과 용어를 규정하는 표준 |

| ISO/IEC 27001 (ISMS requirements standard) |

ISMS 수립,구현,운영,모니터링,검토,유지 및 개선하기 위한 요구사항을 규정 |

| ISO/IEC 27002 (code of practice for ISMS) |

ISMS 수립, 구현 및 유지하기 위해 공통적으로 적용할 수 있는 실무적인 지침 및 일반적인 원칙 |

| ISO/IEC 27003 (ISMS Implementation Guide) |

보안범위 및 자산정의, 정책시행, 모니터링과 검토, 지속적인 개선 등 ISMS 구현을 위한 프로젝트 수행 시 참고할 만한 구체적인 구현 권고사항을 규정한 규격으로, 문서 구조를 프로젝트 관리 프로세스에 맞춰 작성 |

| ISO/IEC 27004 (ISM Measurement) |

ISMS에 구현된 정보보안통제의 유효성을 측정하기 위한 프로그램과 프로세스를 규정한 규격으로 무엇을, 어떻게, 언제 측정할 것인지를 제시하여 정보보안의 수준을 파악하고 지속적으로 개선시키기 위한 문서 |

| ISO/IEC 27005 (ISM Risk Management) |

위험관리과정을 환경설정, 위험평가, 위험처리, 위험수용, 위험소통, 위험 모니터링 및 검토 등 6개의 프로세스로 구분하고, 각 프로세스 활동을 input, action, implementation, guidance, output으로 구분하여 기술한 문서 |

| ISO/IEC 27006 (Certification or registration process) |

ISMS 인증기관을 인정하기 위한 요구사항을 명시한 표준으로서 인증기관 및 심사인의 자격요건 등을 기술 |

| ISO/IEC 27011 (ISM guideline for telecommunication organizations) |

통신분야에 특화된 ISM 적용실무 지침으로서 ISO/IEC 27002와 함께 적용(ITU X.1051로 알려짐) |

| ISO/IEC 27033 (IT network security) |

네트워크시스템의 보안관리와 운영에 대한 실무 지침으로 ISO/IEC 27002의 네트워크보안통제를 구현관점에서 기술한 문서 |

| ISO/IEC 27799 (Health Organizations) |

의료정보분야에 특화된 ISMS 적용 실무지침으로서 ISO/IEC 27002와 함께 적용 |

댓글남기기