02.네트워크 보안 - 04.최신 네트워크 위협 및 대응 기술

네트워크 보안 위협의 이해

1. 악성메일 공격

- 과정

- 2016년 인터파크의 특정 직원에게 악성코드 메일 전송

- 내부망에서 악성코드를 포함한 메일을 확인

- 악성코드를 사용해 파일 공유 서버에 접근

- 파일 공유서버를 통해 개인정보취급자 PC에 접근

- 데이터베이스 연결정보를 사용해 개인정보를 유출

- 결과

- 방송통신위원회로부터 과징금과 과태료 부과

-

처분 사유

구분 내용 최대 접속시간 미제한 ⦁ 개인정보처리 시스템에 대한 최대 접속시간 제한을 하지 않음

⦁ 보안성이 떨어진 가상화 방식을 사용

⦁ 개인정보처리자 PC에 원격 데스크톱 방식의 공유설정을 허용

⦁ 공유계정의 아이디와 패스워드를 모두 동일하게 설정비밀번호 암호화 미조치 ⦁ 최초 감염 PC에 내부 서버 및 PC에 접속할 수 있는 패스워드를 평문으로 기록하여 텍스트파일에 저장

⦁ 사내 전산 장비의 IP와 패스워드를 엑셀파일 형태로 관리하여 평문으로 저장신고지연 정당한 사유없이 개인정보 유출 사실을 이용자에게 미통지 및 신고 지연

2. APT 공격을 사용한 랜섬웨어

- 과정

- 2017년 6월 APT 공격과 랜섬웨어 공격을 결합한 공격

- 인터넷 나야나의 통신용 게이트웨이 서버와 호스팅 사업부 웹 서버를 해킹

- 거점을 확보한 후 153대 서버에 랜섬웨어 공격을 수행

- 3400개의 사이트 마비, 총 13억의 비용을 지불했지만 일부 서버는 복구에 실패

-

처분 사유

구분 내용 관리용 단말 웹 서버, 백업 서버 등 주요 서버에 접속할 수 있는 관리자 PC가 인터넷에서 접속이 가능했음 서버 접근 통제 ID와 패스워드만으로 서버 접근이 가능하므로 계정탈취에 대한 대비가 부족 관리적 보안 ⦁ 지능화된 해킹공격에 대응할 수 있는 정책 및 체계 부족

⦁ 백업정책에 대한 관리체계 부족

최신 네트워크 보안기술과 솔루션

1. 망분리

- 개요

- 인터넷망과 업무망을 차단하여 업무망을 보호하는 방법

- 방법 : 논리적 망분리, 물리적 망분리, 융합형 망분리

- 보안기술 : NAC, VPN, Firewall, IPS, UTM

-

망분리 단계

단계(수준) 내용 단말레벨 사용자가 인터넷용 컴퓨터와 업무용 컴퓨터를 분리해서 사용하는 단계 네트워크 레벨 인터넷 접속 네트워크와 업무망이 분리된 형태 업무 레벨 ⦁ 단말 레벨과 네트워크 레벨 망분리를 진행, 업무 프로세스를 재정립, 인터넷망에 있어야 하는 시스템과 업무망에 있어야 하는 시스템을 분리

⦁ 개인정보 파일의 위치, 개인정보 취급자의 업무를 분석 - 망분리 종류

- 물리적 망분리

- 업무용 네트워크와 인터넷용 네트워크를 완전히 분리하는 구성, 네트워크 케이블(LAN) 공사 필요

- 보안성이 가장 우수한 방법, 업무자료 유출을 근본적으로 방지

- 사용자가 2대의 PC를 사용, 네트워크도 2개로 분리

- 인터넷용 PC, 업무용 PC

- 논리적 망분리

- CBC(Client Based Computing)

- 업무용 PC 1대를 사용하고 사용자 PC 가상 영역을 인터넷용 PC로 사용 (사용자 데스크탑 가상화)

- SBC(Server Based Computing)

- 업무용 PC 1대에 서버 접속용 프로그램을 사용

- 가상화 서버에 접속하여 인터넷을 사용하는 방식

- 중앙집중적 관리, 높은 효율성

- 이용자 수가 증가하면 지속적 증설이 필요

- CBC(Client Based Computing)

- 융합형 망분리

- 사용자가 2대의 PC를 사용

- 하나의 네트워크를 가상화 기술로 사용

- 물리적 망분리에서 발생하는 LAN 공사가 필요 없음

- 보안 Client는 보안 GW(Gateway)와 보안터널(암호화)을 사용해서 통신

- 인터넷용 PC는 보안터널을 사용해 외부 인터넷으로 접근

- 업무용 PC는 일반 터널로 업무망에 접속

- 물리적 망분리

2. 망분리 보안 요구사항(망분리 가이드)

- 인터넷용 PC에 대한 보안

- 인터넷용 PC에서의 문서작업은 원칙적으로 금지

- 업무상 인터넷용 PC에서 문서편집을 사용하려면 제한된 승인을 득해야 함

- 인터넷용 PC는 인터넷 메신저, 사내 웹하드 등을 금지, 필요시 제한적 허용

- 인터넷 메일 사용

- 기업의 외부 메일 서버는 인터넷망 구간에 구축, 인터넷용 PC로만 접근

- 사내 전용 메일 사용 시 인터넷용 PC는 접근 불가

- 내부 메일을 외부 메일 서버로 전송하거나 그 반대의 경우 자료 연계(망연계)를 사용해야 함

- 패치관리 시스템(Patch Management System)

- 업무용 패치관리 시스템은 외부 인터넷과 연결을 차단

- 관리자가 수동으로 패치파일을 다운로드, 무결성, 악성코드를 확인 후 시스템에 적용

- 업무용 PC관리

- 외부 메일 수신 및 인터넷 접속을 차단, 필요한 경우 관리자 승인 후 자료 연계(망간 자료전송)을 사용

- PC, Wi-Fi 와 같은 무선 인터넷 연결을 차단

- 망간 자료 연계(자료 전송)

- 업무망과 인터넷망 간 자료 전송 시 자료 연계 서버를 사용해서 전송

- 자료 연계 서버는 외부망과 인터넷망에 각각 설치하고 운영

- 프린터 등 주변기기

- 네트워크 프린터는 인터넷망과 업무망에 각각 설치운영

- 인터넷망 프린터를 업무망에 공유하는 경우 프린터 서버를 추가적으로 설치

- 비인가된 단말의 네트워크 접근 통제

- 네트워크 접근은 인가된 PC만 허용

- 비인가된 PC의 접근은 차단되어야 하며 이를 위해 업무망과 인터넷망 각각에 NAC을 설치해야 함

- 사용자 단말 보안

- 사용자 단말인 업무용 PC와 인터넷용 PC를 보호하기 위해서 백신 설치, 패치 관리를 설치해야 한다.

- 사용자 단말에 대해서 중앙집중적인 보안 정책을 적용하고 관리해야 한다.

- 인터넷 PC 자료 저장 방지

- 인터넷용 PC에는 문서편집 프로그램을 무단으로 설치해서는 안된다.

- 인터넷용 PC에서 업무관련 문서를 생성, 보관하는 것을 금지하고 주기적으로 점검해야 한다.

- 보조 기억장치 관리 및 매체제어

- 인가된 보안 USB로만 읽기, 쓰기가 가능해야 한다.

- 비인가된 USB는 읽기만 가능하고 쓰기는 불가능해야 한다.

- 업무망과 인터넷망에 각각 매체 제어 시스템(DLP:Data Loss Prevention)을 설치한다.

3. 자료 연계

- 개념

- 자료 연계는 망분리 환경에서 개별망의 보안성과 독립성을 보장

- 안전한 데이터 송수신을 통해 컴플라이언스를 준수

- 인터넷망과 업무망으로 분리된 경우 인터넷망에 있는 파일을 업무망에 전송하거나 업무망에 있는 파일을 인터넷망으로 전송하는 방법

-

자료 연계 방식

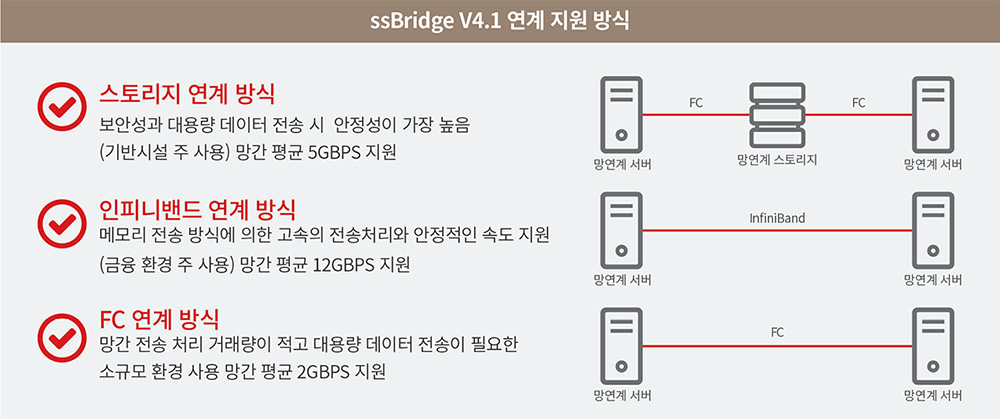

- 스토리지 연계 방식

- 외부 자료 연계 서버와 내부 자료 연계 서버 간에 공유 스토리지를 사용

- 보안성이 높아서 정보보안 기반 시설 위주로 사용

- 높은 보안성과 대용량의 데이터 전송이 가능

- 인피니밴드(InfiniBand) 연계 방식

- 고속의 전송을 위해 메모리 전송방식을 사용해서 데이터를 송수신

- 금융권에서 고속으로 데이터를 전송할 때 많이 사용

- FC(Fiber Channel) 연계 방식

- 망 간에 자료 전송량이 적은 소규모 환경에서 사용하는 방식

- 스토리지 연계 방식

- 자료 연계 주요 기능

- 외부망에서 내부망, 내부망에서 외부망 연계 : 파일 및 클립보드 내용전송

- 파일 전송 시에 결재 연동

- 바이러스 검사

- 확장자 검사 및 패턴검사 : 파일 확장자 및 파일 헤더를 검사하여 화이트 리스트 기반의 파일 전송

- 바인드 처리 : 업무망에서 인터넷망으로 접속해야 하는 경우, 바인드 IP를 부여하여 제한적으로 인터넷망으로 연결할 수 있도록 지원

4. 망분리 관련 법률

- 대상

- 교통, 원자력 발전소, 항공과 같은 사회기반 시설

- 정보보호 관리체계(ISMS, ISMS-P) 의무인증 대상자

- 전년도 말 기준 직전 3개월간 그 개인정보가 저장,관리되고 있는 이용자 수가 일일평균 100만명 이상이거나 정보통신서비스 부분 전년도 매출액이 100억원 이상인 정보통신서비스 제공자

- 국방부

- 정보통신망법 시행령 제 15조(개인정보의 보호조치)

- 전년도 말 기준 직전 3개월간 그 개인정보가 저장,관리되고 있는 이용자 수가 일일평균 100만명 이상이거나 정보통신서비스 부분 전년도 매출액이 100억원 이상인 정보통신서비스 제공자

- 개인정보처리시스템에 접속하는 개인정보취급자 컴퓨터 등에 대한 외부 인터넷망 차단

- ISMS(ISMS-P) 의무인증 대상자

- 전자금융감독규정

- 금융회사 또는 전자금융업자

- 전산실 내에 위치한 정보처리시스템과 해당 정보처리시스템의 운영, 개발, 보안 목적으로 직접 접속하는 단말기에 대해서는 인터넷 등 외부통신망으로부터 물리적으로 분리할 것 (단, 업무 특성상 분리하기 어렵다고 금융감독원장이 인정하는 경우에는 분리하지 아니하여도 된다)

댓글남기기